在一个DNS服务器被不可信的人控制的网络下。

- 尽量不使用不可信的无线网络,或不在不可信的网络中输入敏感信息。

- 在不可信网络中,仔细检查网络的真伪性

尽可能使用https安全协议上网

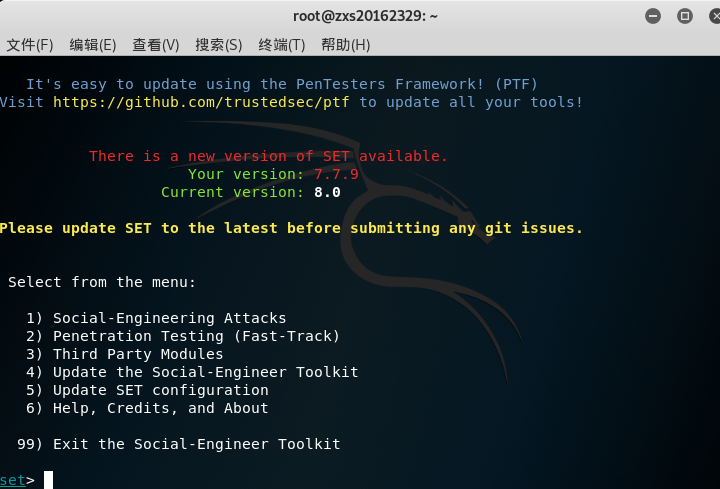

kali中已经为我们提供了实现该功能的工具。使用步骤如下:

开启工具

输入setoolkit命令,如果是首次进入,系统会询问用户是否同意服务条款,输入“Y”后同意并进入界面。如下:

选择攻击模式

在进入工具界面后选择攻击模式,选项如下:

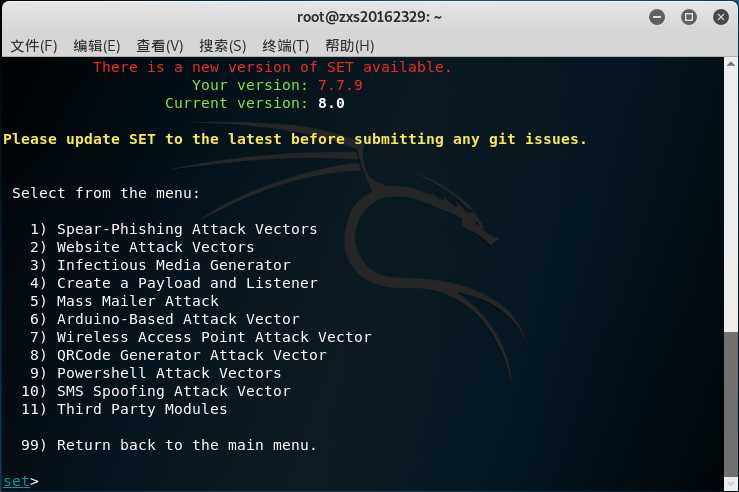

我们所要使用的模块在该工具中位于“社会工程学选项下”(我认为是因为钓鱼攻击既然是钓鱼就需要进行一定的诱导,所以归类为社会工程学)

选择模块,只需要输入该选项的序号即可-->命令行输入1结果如下:

如图又出现了一些选项:

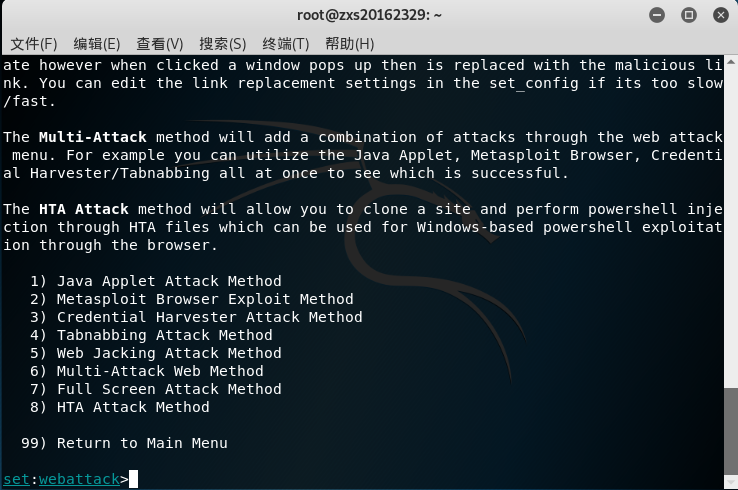

然后继续选择2号攻击模块,如下:

选项解释如下:

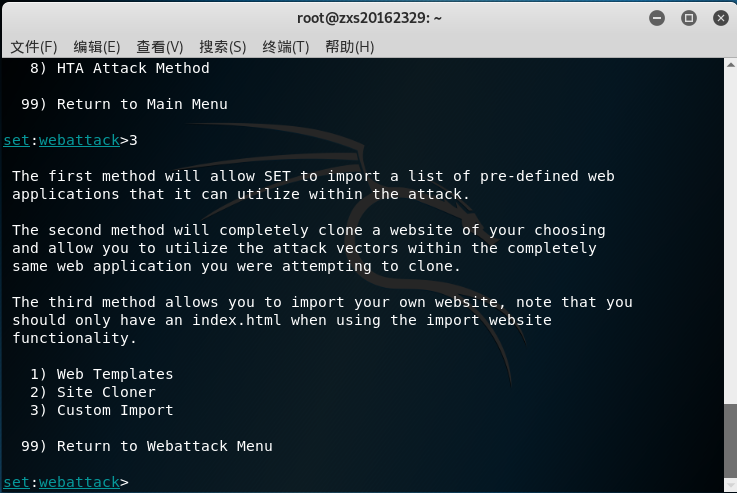

攻击者攻击目的,一般是获取用户的登录信息(即用户名,密码等盗取账号),所以我们选择序号3凭证收集,如下图:

选项解析:

我们选择2,克隆一个你想模拟的网站,如图:

克隆网站

本次实验以学校教务处登录网站为例http://www.besti.edu.cn,将该URL输入上图中的,结果如下:

在靶机浏览器上访问,kali虚拟机的IP,结果如下:

2. ettercap DNS spoof

前期准备

输入命令ifconfig eth0 promisc 将网卡设为混杂模式

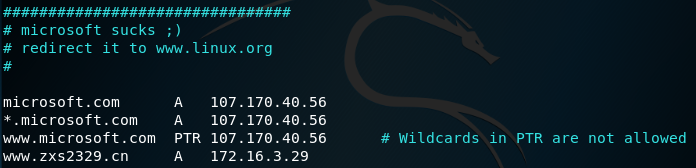

用vi工具打开dns缓存表/etc/ettercap/etter.dns,添加域名映射规则:

环境搭建

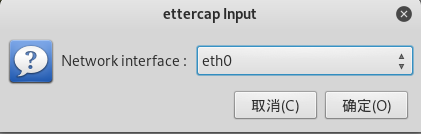

输入命令ettercap -G启动软件,这时会弹出一个页面,如下:

选择监听网卡,Sniff――>unified sniffing,默认当前网卡,点击确定:

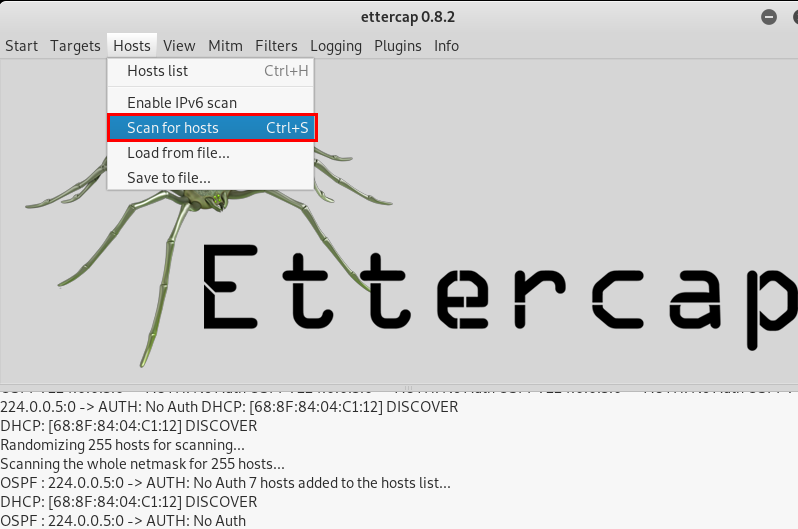

扫描当前网络Hosts――>Scan for hosts

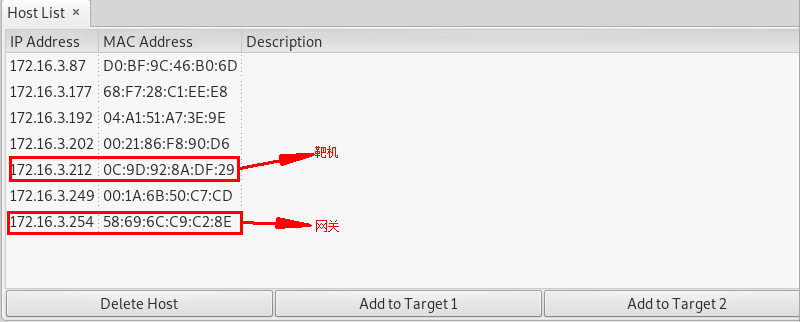

查看网络中存活的主机Hosts――>Hosts list:

将上图中的网关添加到Targ1中,靶机IP添加到Targ2中。

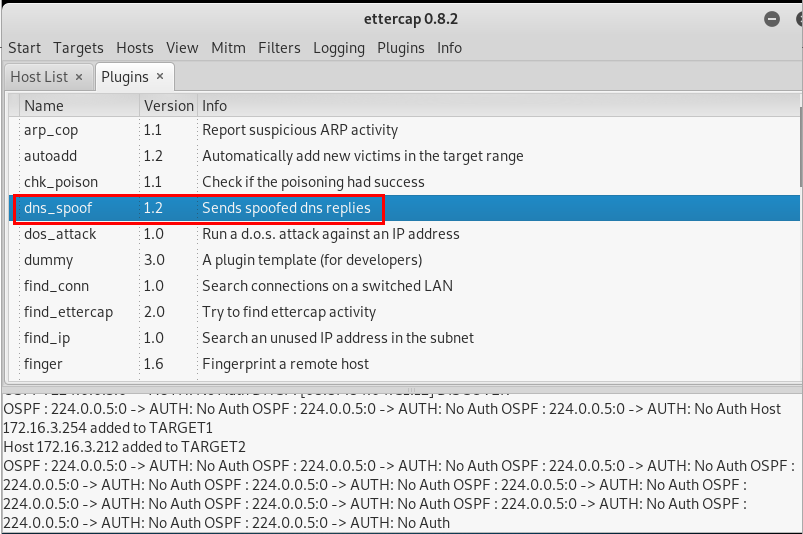

然后,选择Plugins――>Manage the plugins在界面双击dns_spoof选择DNS欺骗插件:

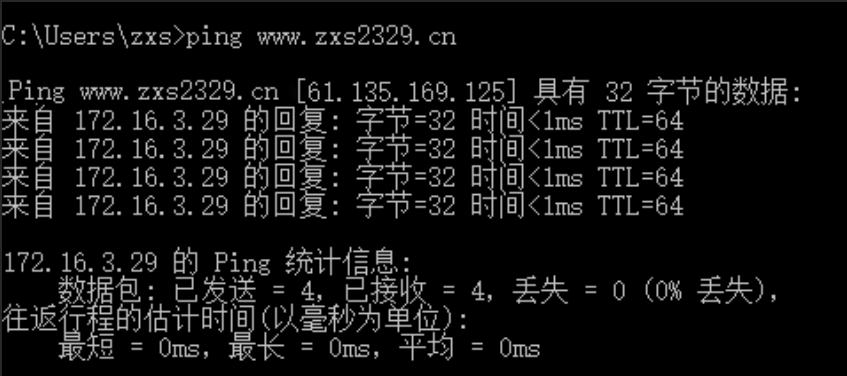

在左上角点击start开始嗅探,在靶机上使用ping命令查看结果:

结合上面的技术,实现结果DNS欺骗钓鱼网站如下:

在网站上输入测试用户名密码:

本次实验通过自己亲手搭建网站, 设置域名欺骗,实现了在局域网下获取用户名密码的目的。通过本次实验让我们体会到了,在不可信的网络下上网可能存在的隐患,提高了我们的网络安全防范意识。