#####网络安全基础知识——9 攻击案例

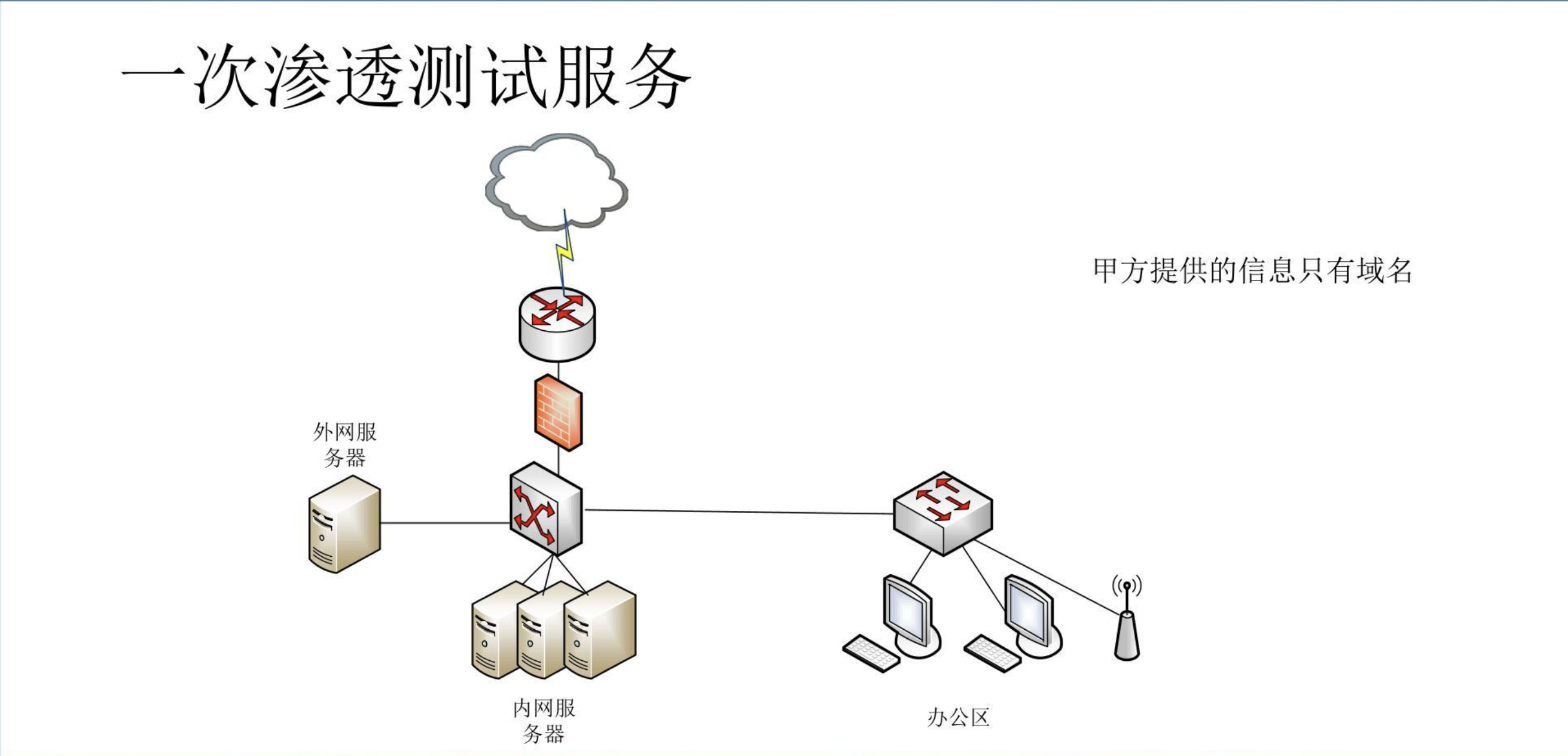

###一次渗透测试服务

###攻击外网服务器

外网网站企业之前专门加固过,所以这次没有涉及。

1.发现80端口、2200端口、8090端口,2200推测是ssh端口,8090推测是web的http端口。

2.先主攻8090.

3.确定了是Linux,但是不确定用的是什么web应用。验证码,OCR的插件可以被调用来帮助识别验证码。

也有集成好的对有验证码的web页面进行破解的工具。(确认有一个引擎可以很好的识别该验证码,写了一段python代码调用引擎去破解)

最后因为经过了整改,管理员的口令没有破解成功。

一旦输错密码就进行锁定,这是一种防护方式,但是锁定了之后肯定要影响用户的使用。有些对外服务的平台,不会去锁定的用户的密码。所以增加了验证码来打断暴力破解的流程。所以有了验证码就不太考虑将账号锁定了。尤其是非金融相关的,不是那么的“重要”的。

4.反其道而行之,用了60-70个常用弱密码,去试有没有用户使用这些弱密码。用户比较好猜,因为基本都是拼音或者拼音缩写。构造也有一定的规律,攻击方抓门做了相应的字典。

而且用密码去撞用户,很有可能会规避密码锁定的操作。

###攻击外网服务器

5.登陆后发现页面里发现x-????的旗标(登陆前的页面可能做了一些处理,所以没有扫描出旗标)

6.oracle/cracle、system/system和weblogic/weblogic是比较常见的搭配,尝试使用weblogic/weblogic登陆页面失败,但是登陆ssh成功了(有weblogic软件一般都会有weblogic账号)。

7.因为linux的加盐机制,破解起来异常困难。(因为可以看见盐的内容,弱口令还是有机会的)(破解root密码是为了找到管理员的设置密码习惯,从而再去破解其他机器的密码)

8.利用工具建立了一个隧道,相当于一个vpn。由内往外连的,然后再做一下转发。随意通过这台机器可以访问到内网。

如果用了手机短信,那基本一点办法都没有了。

(非APT组织,无法长时间去破解的情况下)一般较成功的情况,一是有比较明显的高危漏洞(一捅就破的),二是有弱口令或者默认配置可以利用。

否则在要求的时间内是很难做突破的。

###攻击内网服务器

(给外网服务器安装了nmap)

1.扫描临近网段,只扫描到了另一台web服务器,没有其他的了。然后用netstat查看连接,但是因为是非工作时间,所以也没有查到。

又查看了weblogic的日志(代ip的),发现了内网服务器的地址。

2.(因为不想上传太多东西,所以只上传了nmap)nmap扫描。执行nmap时可以同时加载脚本(里面也集成了一些弱口令的扫描)。

因为之前发现了weblogic用户,推测可能还有使用weblogic用户的主机。

3.发现一台使用weblogic的机器。

4.openfire应该是他们OA的一个组件。openfire是一个协作服务的平台,用来处理工作流的。

5.CNVD:国家漏洞共享库。菜刀比较老了,有段时间没更新了。可以使用“羊蝎”工具。

这里本来是考虑自己搭一台openfire,了解上传的位置。但是运气比较好,百度到了文章。

最终抓到外网1台,内网3台。客户叫停,认识到问题,开始整改。

###境外APT组织“白象”对我国的攻击复盘

白象分为白象一代和白象二代(安天的叫法),这里值得是白象二代。主要面对,国防、高校、科研。主要目的:窃密。

主要是控制用户端,没有进入到太重要的地方,但之所以被重视,还是拿走了很多东西的。

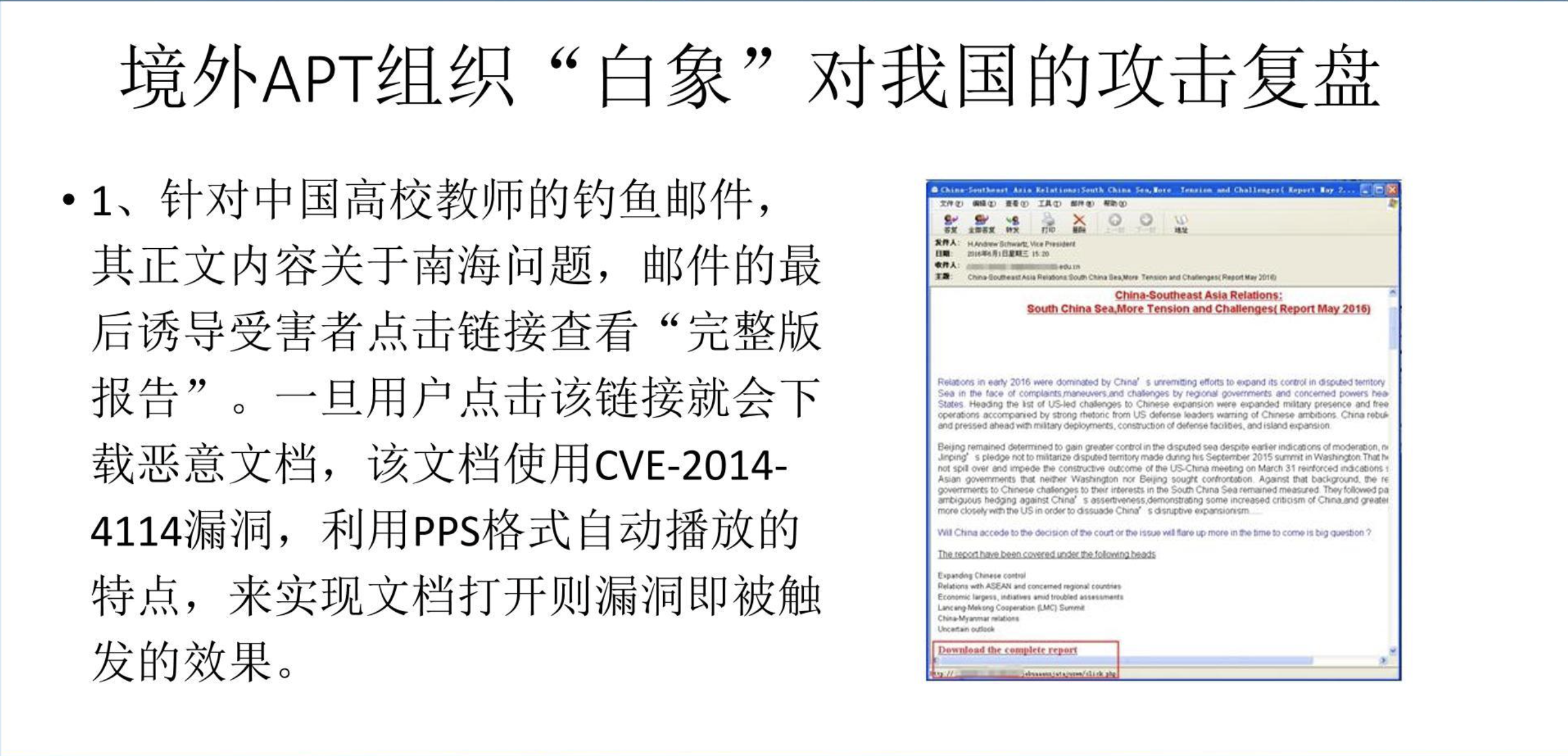

邮件里面直接加附件,容易被服务器杀掉。像腾讯、阿里之类的企业邮箱做的都比较好,邮件过来一般都会把帮你查。

所以在附件中直接放木马的比较少,都是用链接的方式。

关键是,这个链接是可以自动播放的(利用了PPS格式自动播放的特点,使用了CVE-2014-4114漏洞)

###境外APT组织“白象”对我国的攻击复盘

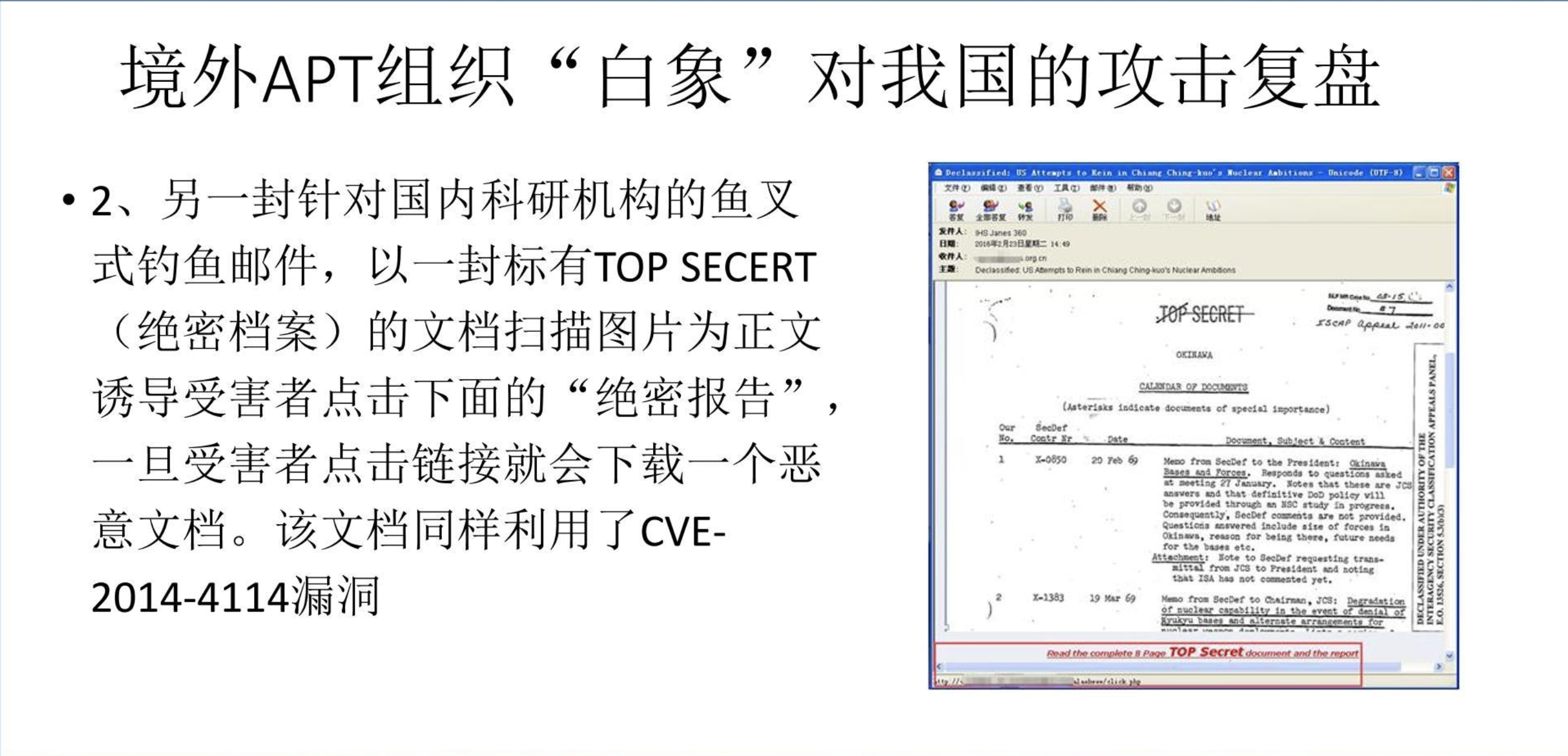

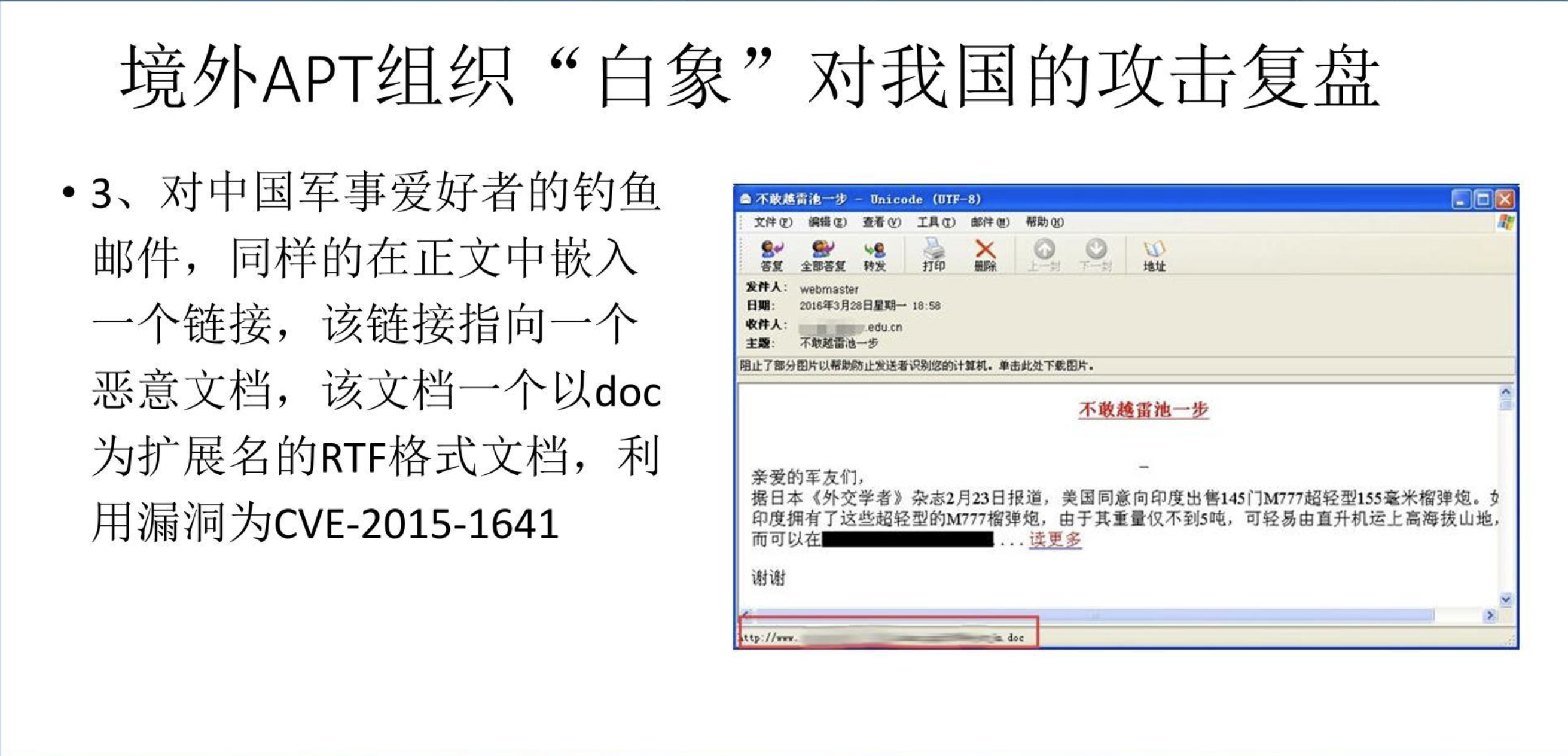

鱼叉式:钓鱼分很广泛的方式,目标不是特别确定。乱发的。

鱼叉式代表又比较确定的目标,发送的范围比较小,不太容易被识别为垃圾邮件。现在对垃圾邮件的识别,太广泛的发布也是一种条件。

会事先做一些信息的收集,像机构的名称,机构的研究方向。利用公开的信息,给一些确定的人一些课题相关的邮件。

###境外APT组织“白象”对我国的攻击复盘

###境外APT组织“白象”对我国的攻击复盘

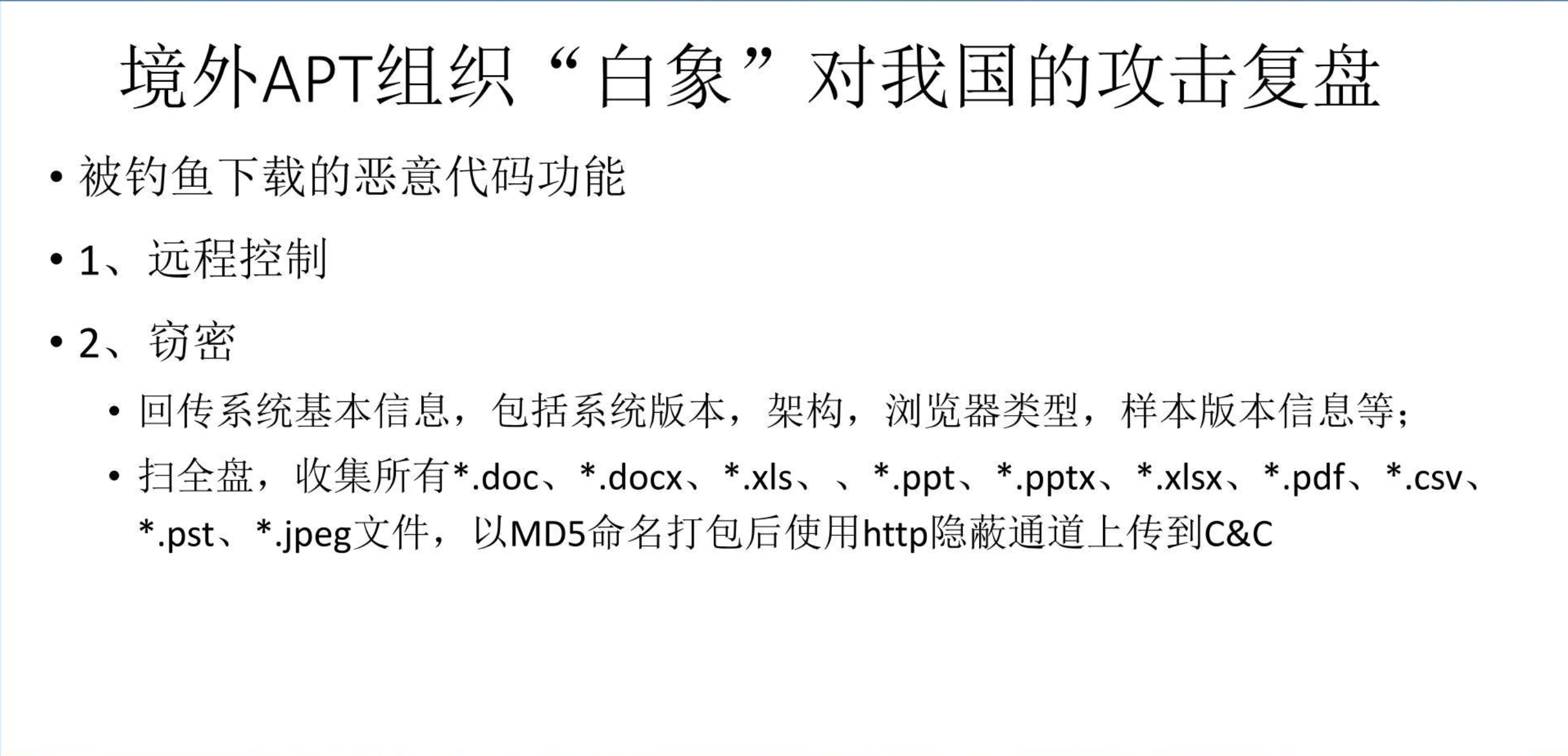

为了远程控制和更隐蔽的传信息,还入侵了一些正常的网站。C&C用来远程控制的服务。等待受害者激活代码后往攻击者去连接。

后台用的是http,相当于http访问了这个网站,这样隐藏的比较好,不容易触发警报。

###境外APT组织“白象”对我国的攻击复盘

###小结

来源:oschina

链接:https://my.oschina.net/u/4005625/blog/4731082