起因

正在学习代码审计

看到有人提交了一个注入https://www.cnvd.org.cn/flaw/show/CNVD-2019-42775

想试试看还有没有别的漏洞

受影响版本

v1.6.3 - 2019-11-24 更新

后台GETSHELL

后台地址

url/admin.php系统设置 - 基本设置 - 高级设置

允许长传文件类型:添加PHP

然后在前台头像长传处可以getshellhttp://localhost/User/index.html源码分析

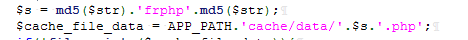

- 修改设置后会再

cache/data/下生成缓存文件

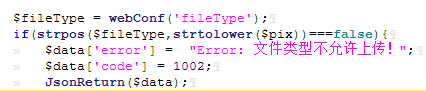

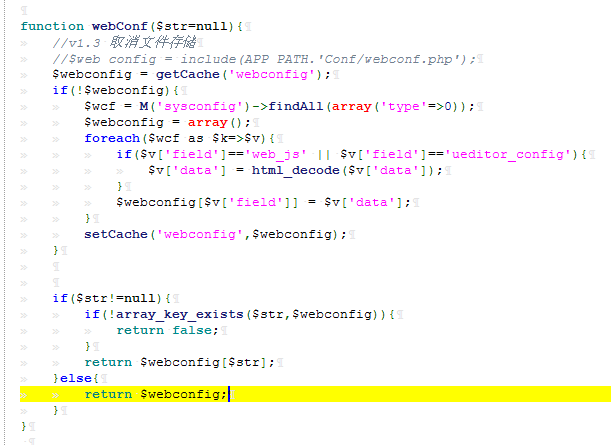

- 用户上传文件会先获取缓存文件中的配置信息

- 将缓存文件的内容以数组的形式返回

- 其中数组fileType的值就包含PHP

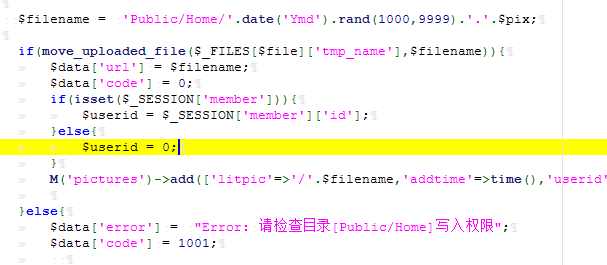

- 然后上传文件

- 文件名为当前的日期+四位随机数字+源文件的后缀

可以在头像处查看文件地址或者暴力破解四位随机数字

后续

需要登陆后台还说个毛线,别着急,我还在审计

来源:https://www.cnblogs.com/mrhonest/p/12029882.html