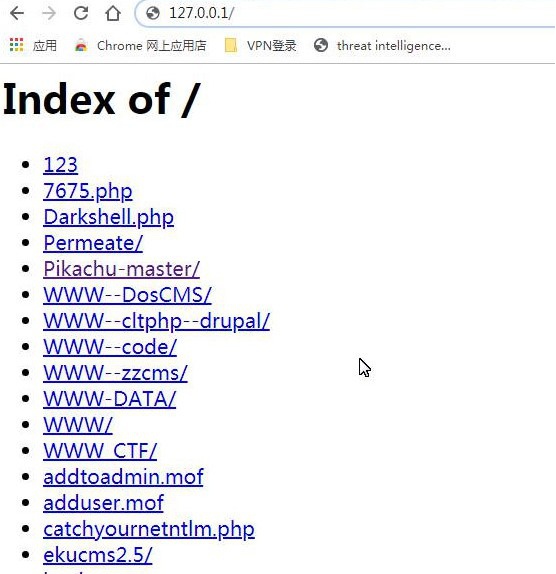

目录扫描:扫描站点的目录,寻找敏感文件(目录名、探针文件、后台、robots.txt、备份文件)

- 目录:站点结构,权限控制不严格(列目录)

- phpinfo.php、readme.txt、config.txt

- inurl:admin.php、inurl:admin.asp

- robots.txt:一般存放在站点根目录,如果管理员对于robots.txt文件管理不合理,就会造成信息泄露

- www.rar

二、扫描工具

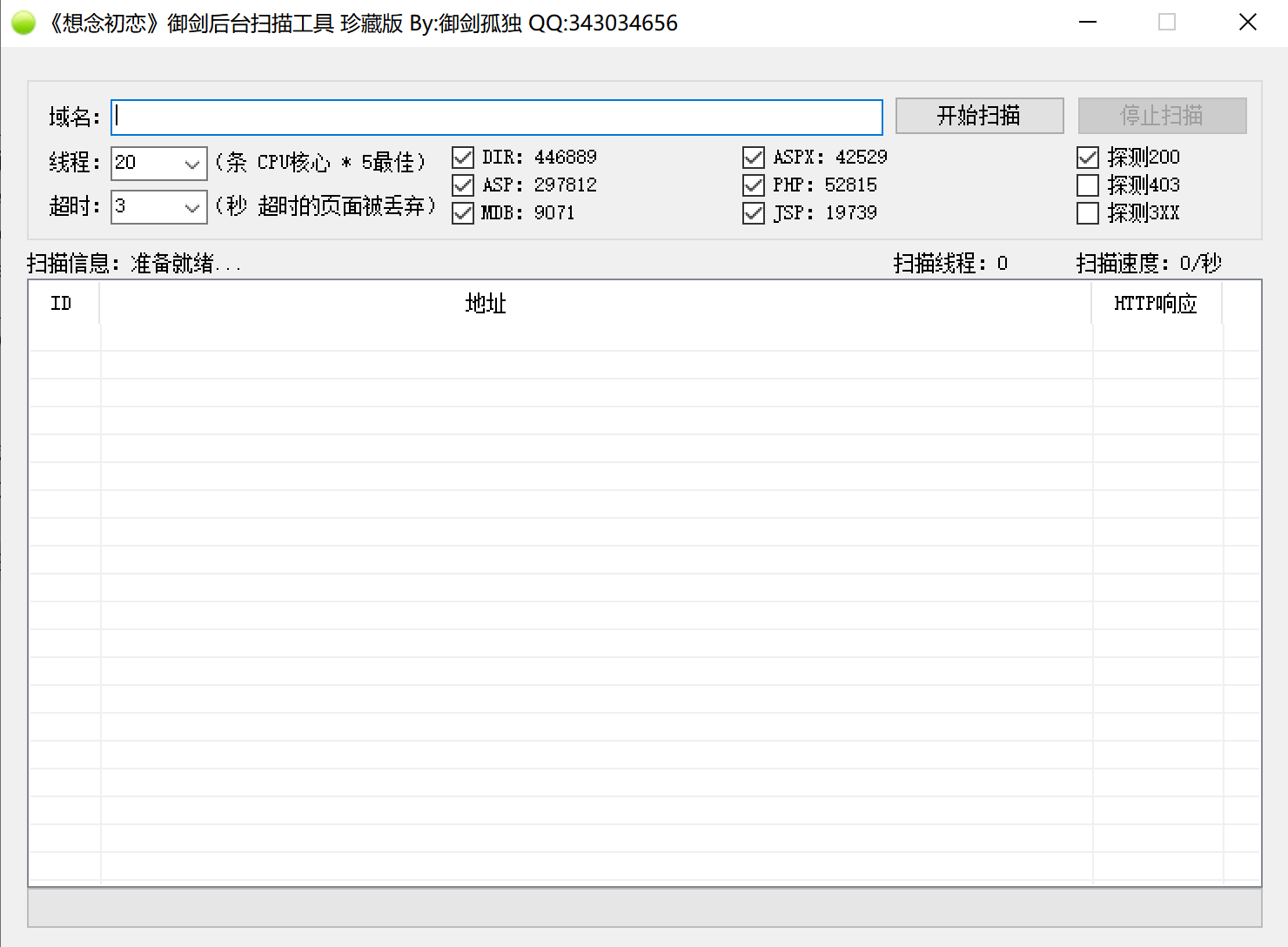

1.御剑后台扫描工具:

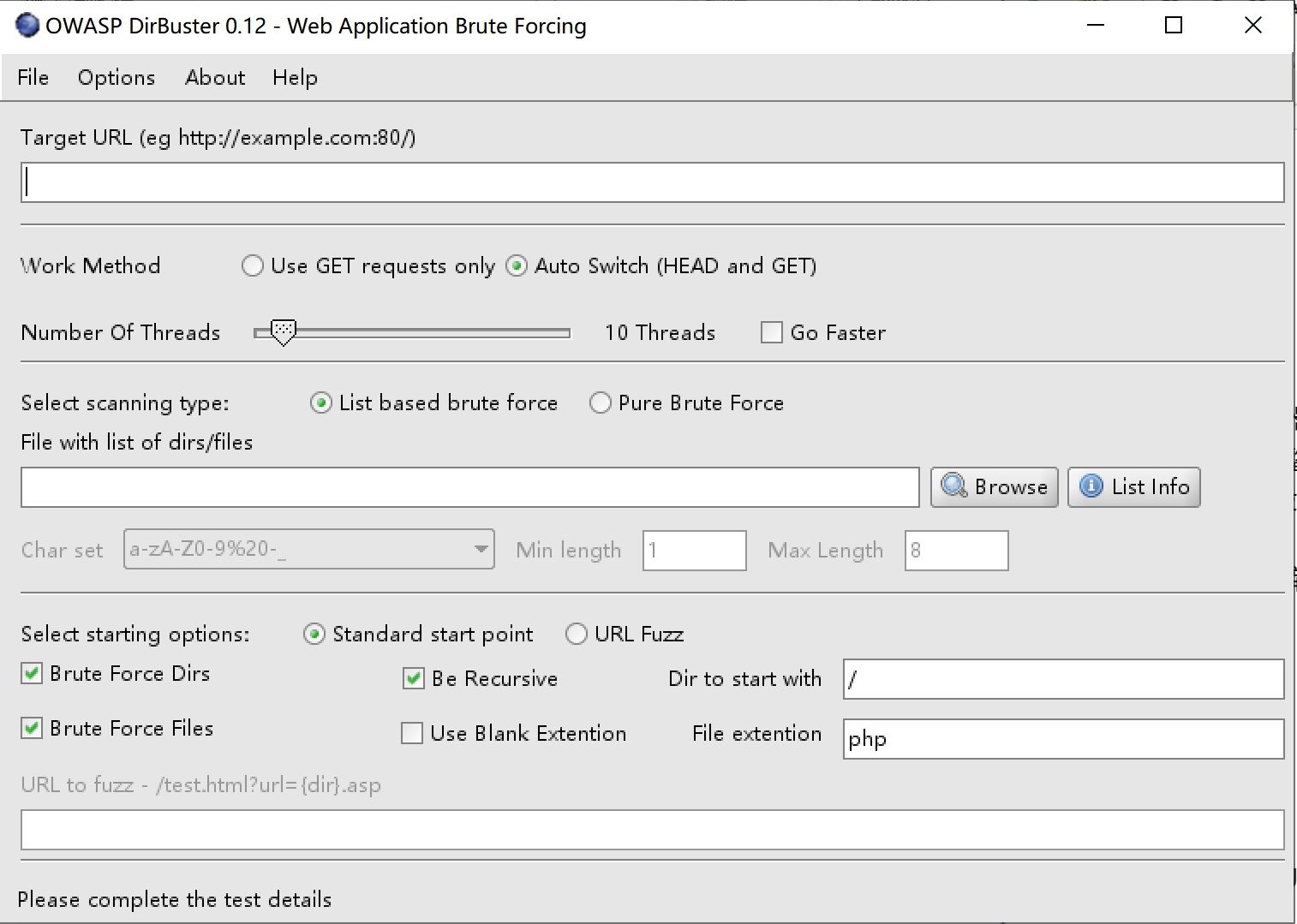

2.DirBuster:需要依赖Java的配置环境

- 原理:使用字典,做请求

3.Nmap

三、Nmap

1.定义

Nmap:最早是Linux中的扫面和嗅探工具,网络连接扫描工具,主要负责探测主机存活(是否开机)、开启服务(扫端口)、安全性问题(高级用法//script)、系统类型(OS类型)

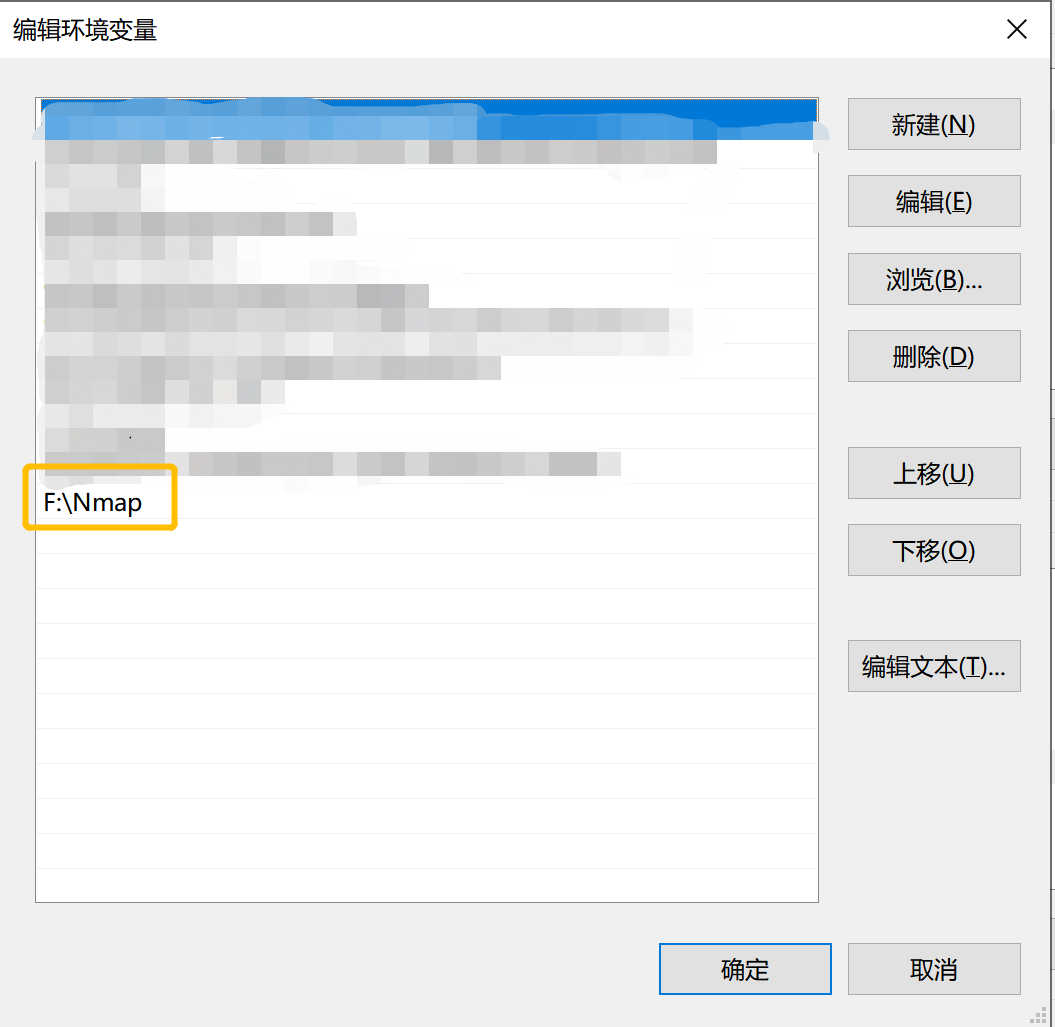

nmap需要配置环境变量

3.命令行模式的用法:

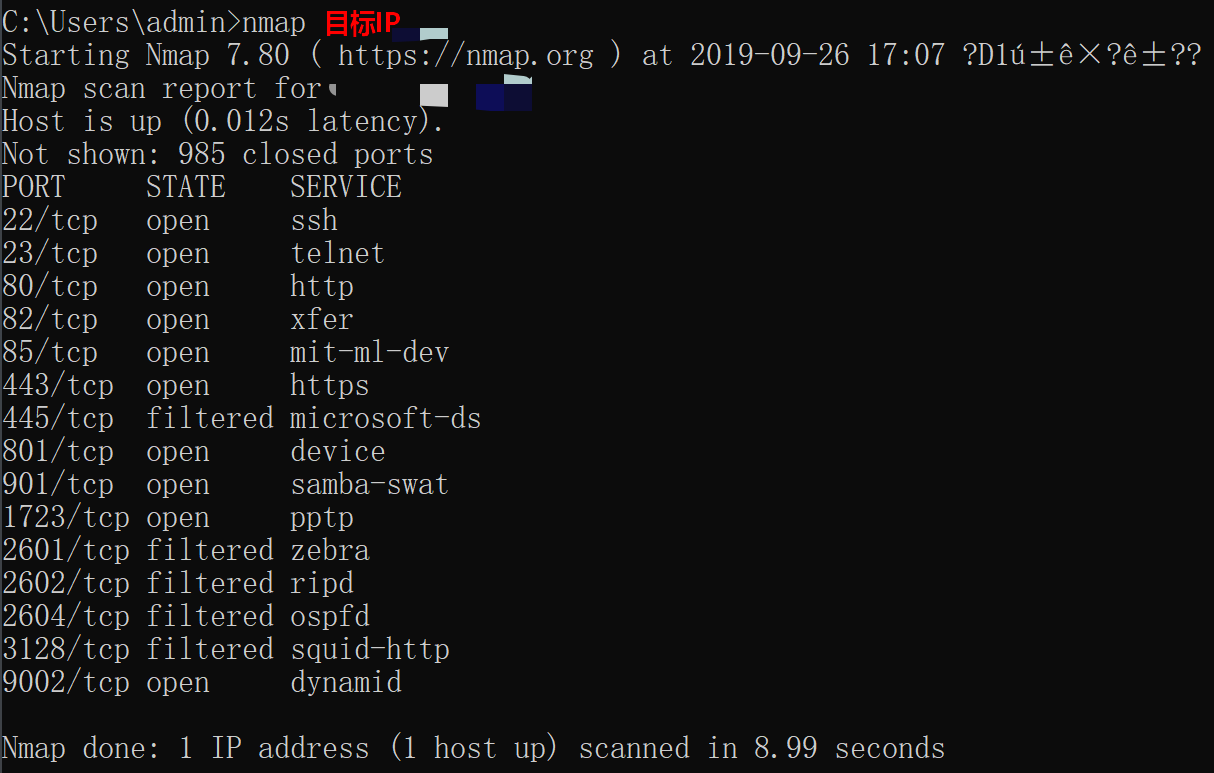

1 nmap -h 帮助信息 2 nmap 目标IP 扫描单个IP

- 状态:

| ״̬ | 含义 |

| open | 开启 |

| closed | 关闭 |

| filtered | 数据包被过滤,探测包被拦截,无法定位端口 是否开启 |

| unfiltered |

nmap无法判断该端口是否开启 |

| open|filtered | 开放或者被过滤 |

| closed|filtered | 关闭或者被过滤 |

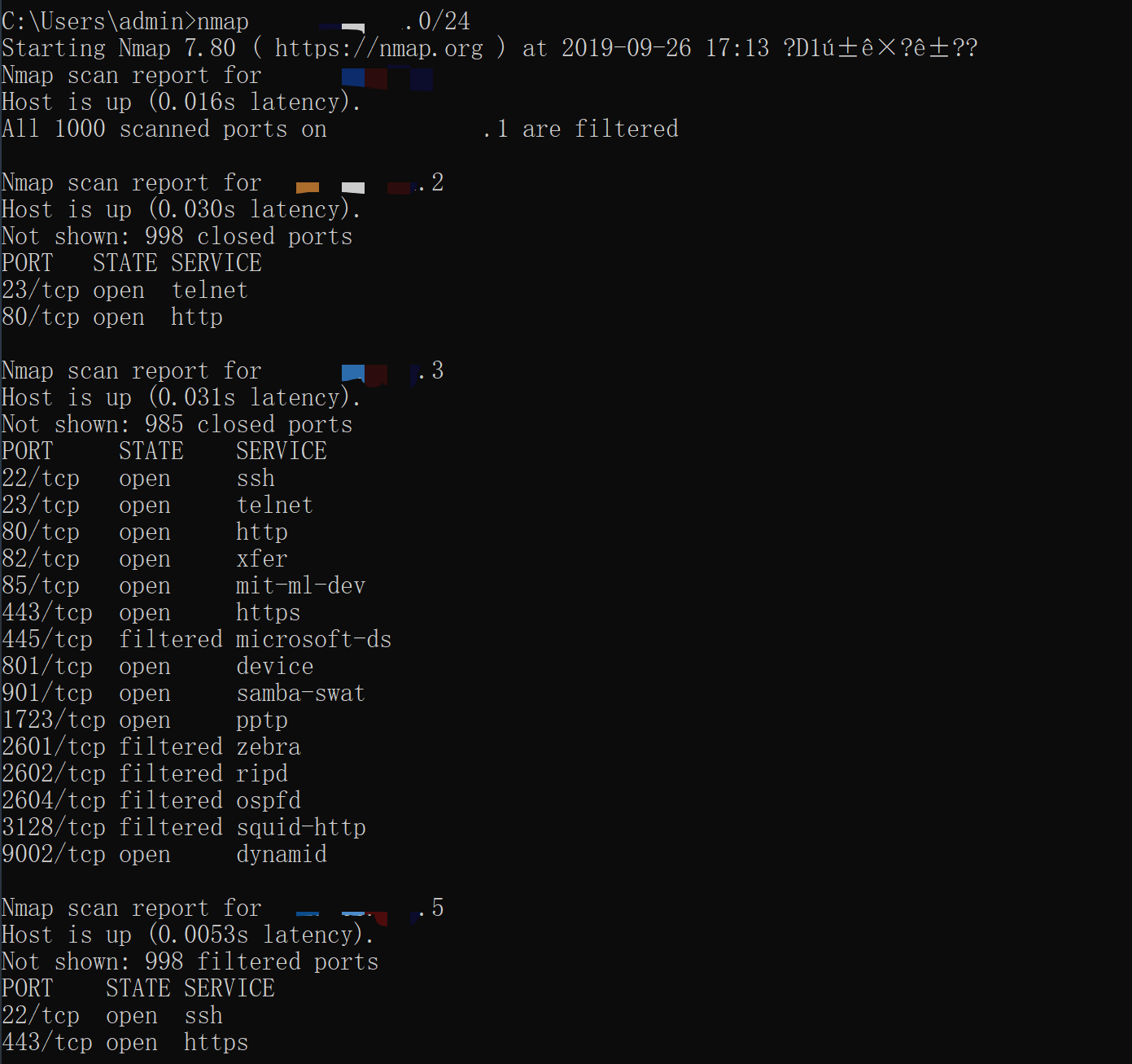

nmap 192.168.211.0/24 扫描整个网段

1 nmap 192.168.1.10-200 扫描指定网段的网络 2 nmap 192,168.1.10,100,200-230 扫描10,100,200-230的网络 3 nmap 192.168.1.0/24 10.10.10.0/24 扫描不同网段 4 nmap -iL filename 扫描目标文件 5 nmap -iR 随机选择目标去探测 6 nmap -sS -PS80 -iR 0(无休止去扫描) -p80 7 nmap 192.168.1.0/24 --exclude 192.168.1.1,255(广播包),4-20 排除某些指定的IP去扫描 8 nmap -iL filename1 --excludefile filename2 其中filename1是需要扫描的,filename2不需要扫描

来源:博客园

作者:榴莲酸奶

链接:https://www.cnblogs.com/yankaohaitaiwei/p/11593970.html