reGeorg + Proxifier搭建SOCKS正向代理

$ reGeorgSocksProxy.py [-h] [-l] [-p] [-r] -u [-v]

Socks server for reGeorg HTTP(s) tunneller

optional arguments:-h, --helpshow this help message and exit-l , --listen-onThe default listening address-p , --listen-portThe default listening port-r , --read-buffLocal read buffer, max data to be sent per POST-u , --urlThe url containing the tunnel script-v , --verboseVerbose output[INFO|DEBUG]

The successor to reDuh, pwn a bastion webserver and create SOCKS proxies through the DMZ. Pivot and pwn.

| 实验环境 | 系统 | IP地址 |

|---|---|---|

| DC | Windows Server 2012 R2 | 10.10.10.10(Host-Only模式) |

| WEB服务器 | Windows Server 2008 R2 | 10.10.10.80(Host-Only模式) / 192.168.111.80(Host-Only模式) |

| 攻击机 | Windows 10 | 192.168.111.11(Host-Only模式) |

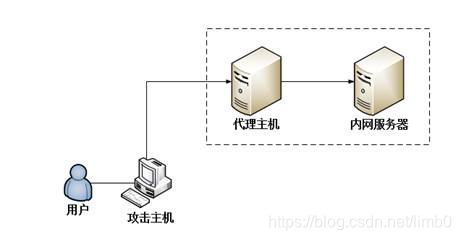

本实验主要模拟渗透测试中外网主机通过代理主机访问内网服务器的场景。

DC(10.10.10.10)处于内网(10.10.10.0/24)环境中,仅允许内网主机远程连接。我们要在代理主机(10.10.10.80)上搭建HTTP正向代理,实现攻击主机远程登录内网服务器。

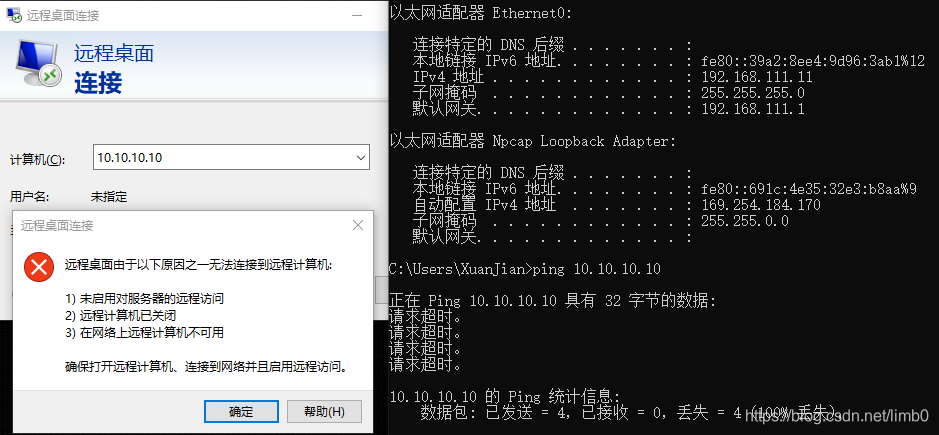

验证未开启代理前,攻击机与DC网络不通,远程连接10.10.10.10失败。

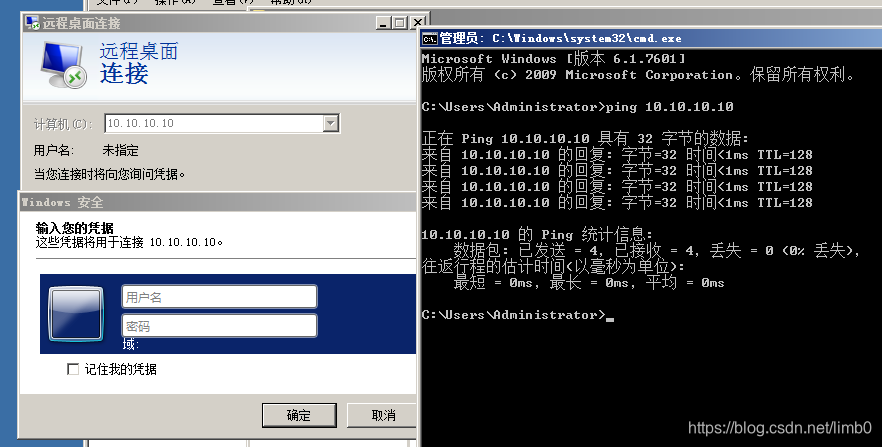

WEB服务器可直接远程连接DC。

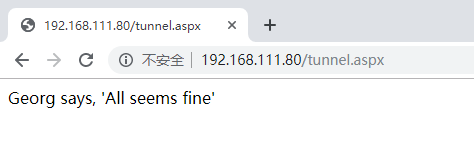

将tunnel.aspx程序部署到跳板主机网站根目录,访问页面结果如下:

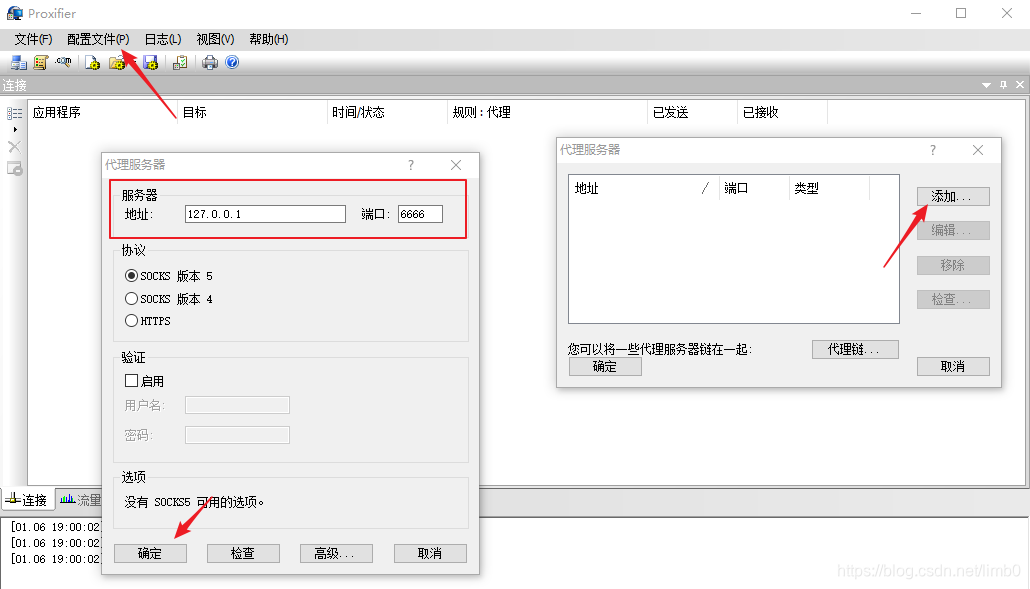

在攻击主机执行如下命令,将远程代理映射到127.0.0.1:6666端口:python2 reGeorgSocksProxy.py -p 6666 -u http://192.168.111.80/tunnel.aspx 运行攻击主机的proxifier程序,点击 配置文件 (P),分别添加 代理服务器(P) 和 代理规则(R) :

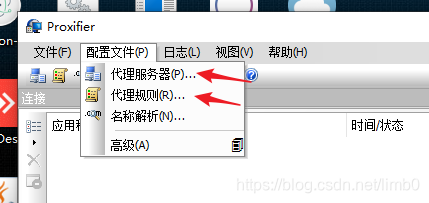

运行攻击主机的proxifier程序,点击 配置文件 (P),分别添加 代理服务器(P) 和 代理规则(R) :

添加 代理服务器(P) :

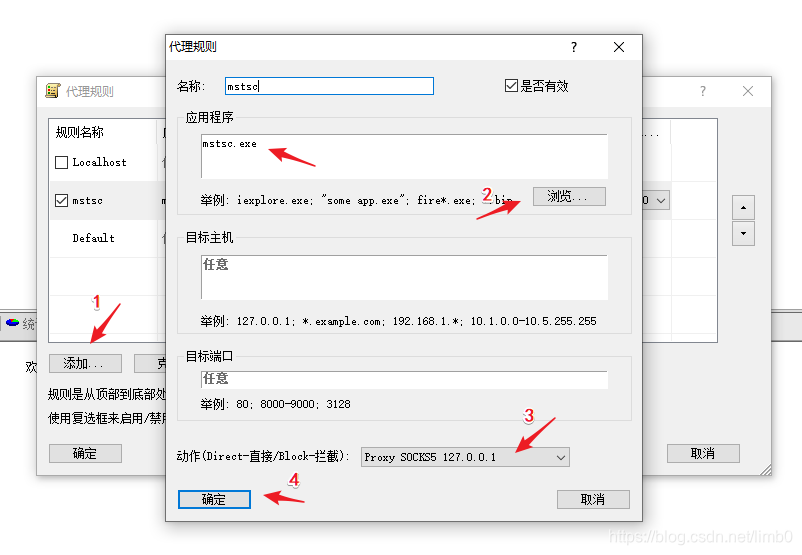

添加代理规则(R) :

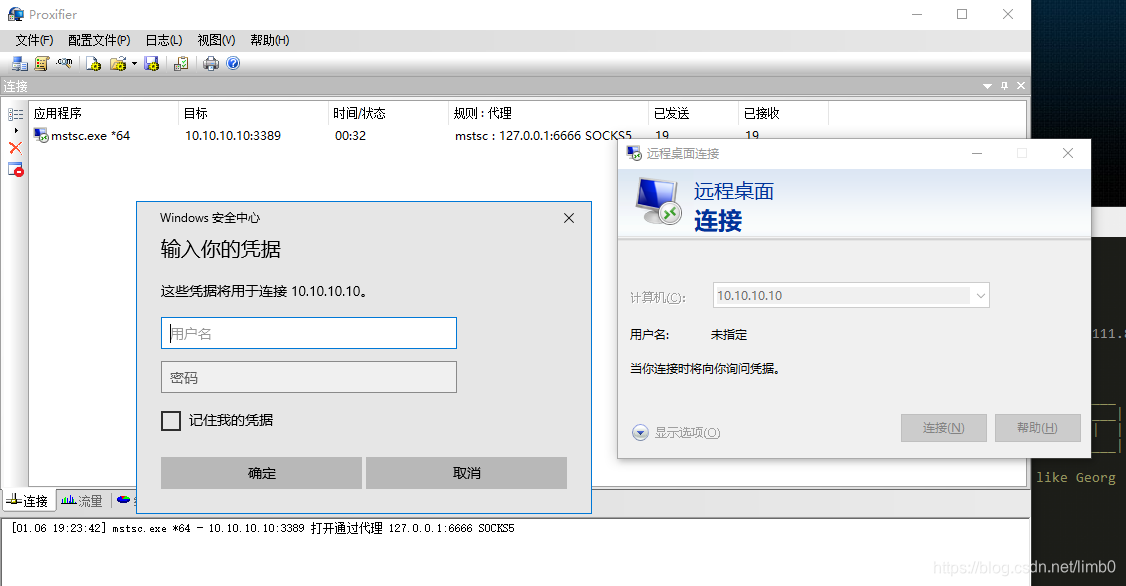

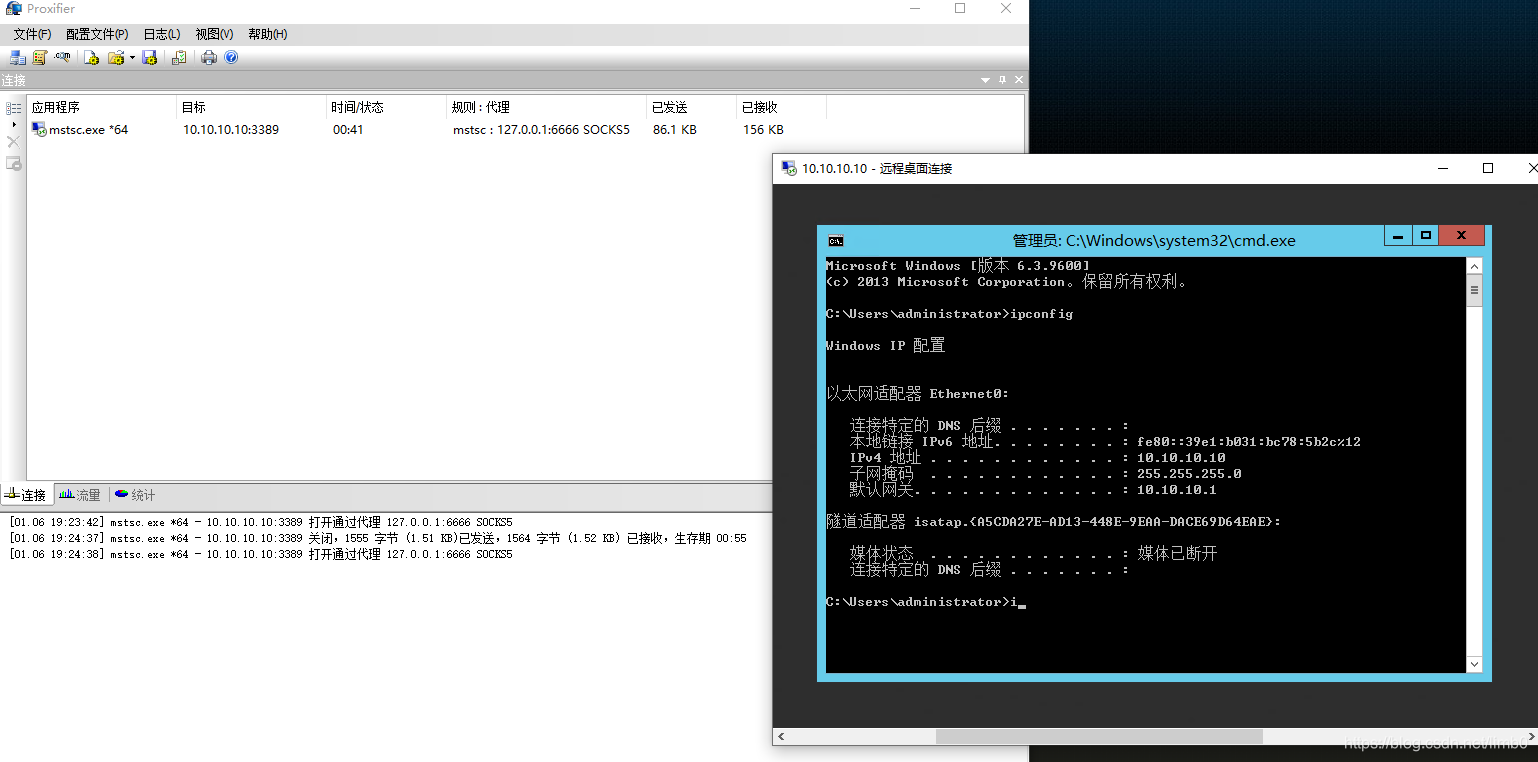

此时远程访问中直接输入10.10.10.10即可实现对10.10.10.10主机的远程访问:

此时远程访问中直接输入10.10.10.10即可实现对10.10.10.10主机的远程访问:

参考链接:

https://github.com/sensepost/reGeorg

来源:CSDN

作者:limb0

链接:https://blog.csdn.net/limb0/article/details/103863534