渗透

以我这样的小菜鸡的眼光来看一个完整的渗透测试就是面对一个目标依靠各种方式将它拿下,也感觉到了渗透的本质就是高级的信息收集,收集各种目标信息,就像海绵吸水一样,从它的缝隙中穿过。

一.信息收集

1.1域名信息收集

whois查询:依靠站长查询到域名的相关信息如域名服务商,域名拥有者,邮箱,电话,地址等

备案信息查询:我喜欢的是天眼查,虽说要付费但是emmm方便,好用,

用途:利用收集到的邮箱,qq,电话,姓名,以及域名服务商可以用来做社工,爆破,撞库

1.2子域名信息收集

子域名爆破:

layer工具,google搜索语法

在线子域名查询:

phpinfo.me/domain/

用途:主站不行子域侵

1.3敏感信息收集

github源代码泄露(hack,scan语法信息收集)

svn信息泄露收集(scanner,seekret,seay svn漏洞利用工具)

批量信息泄露扫描:bbscan(小字典快速扫描)

用途:收集账户或者密码

1.4敏感文件

扫描工具以及谷歌语法搜索到配置信息,数据库连接文件等

1…5敏感目录

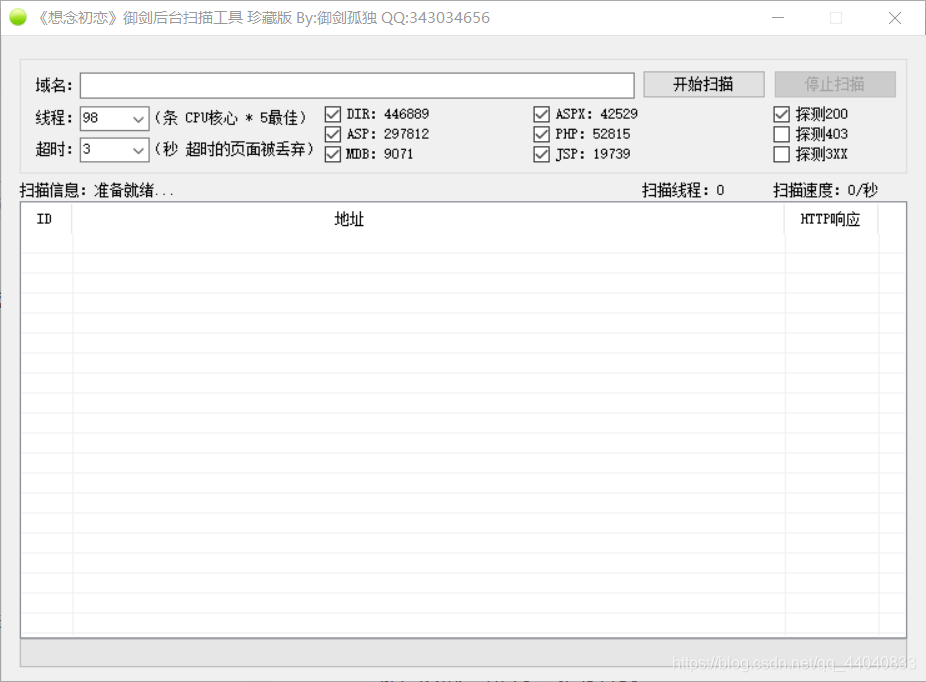

批量扫描C段和旁站目录:推荐御剑

后台扫描工具,谷歌后台搜索语法等

1.6 email收集

google语法,awvs等工具收集,(发现有一些的后台会用内部邮箱账户登录,一些小站点)

用途:弱口令,撞库。

1.7ip段信息收集不熟悉

1.8 常用端口信息收集

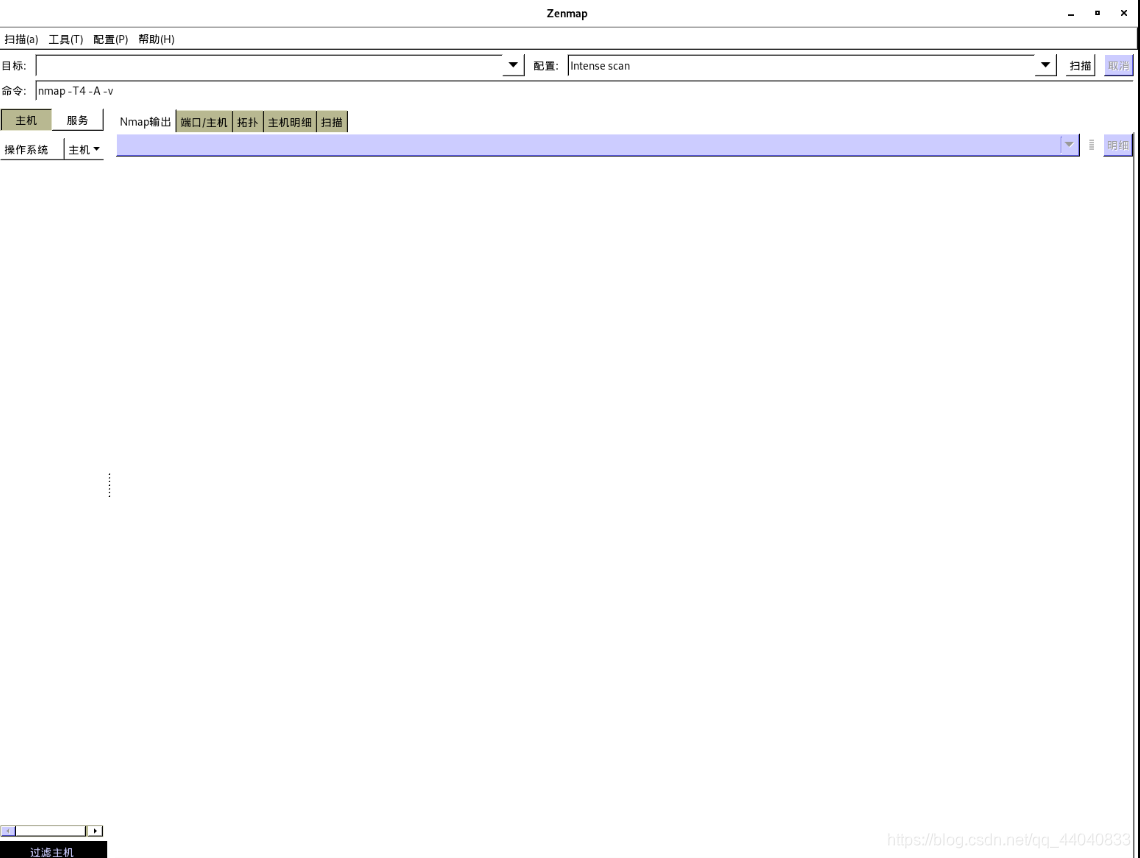

kali自带的nmap工具,有对于udp,tcp的扫描,或者shodan引擎直接搜索目标ip,强烈推荐shodan,这东西真强。知晓常用的端口就可以少一些这些步骤了,443.21.22.23什么的。 而且nmap有图形化界面,方便使用

1099 rmi 命令执行

8000 jdwp java 调试接口命令执行

443 SSL 心脏滴血

873 Rsync 未授权

5984 CouchDB http://xxx:5984/_utils/

6379 redis 未授权

7001,7002 WebLogic 默认弱口令,反序列

9200,9300 elasticsearch

11211 memcache 未授权访问

27017,27018 Mongodb 未授权访问

50000 SAP 命令执行

50060,50070,50030 hadoop 默认端口未授权访问

2375 docker 未授权访问

3128 squid 代理默认端口

2601,2604 zebra 路由,默认密码 zebra

4440 rundeck

4848 glassfish 中间件弱口令 admin/adminadmin

9000 fcigphp 代码执行

9043 websphere 弱口令 admin/admin

1.9收集账号信息

目标站点相关人员的社交账号,wechat,qq,微博等信息

1.10依靠浏览器批量搜索

后台地址,sql注入,配置信息等等

1.11爬虫收集不熟悉

依靠工具的burp自带的spider功能进行爬虫扫描

awvs,netpsker工具等

1.12Cms指纹识别

御剑web,whatweb服务,第三方漏洞平台,补天,盒子

1.13了解到了一些大数据平台信息收集

shodan首选,haosec.cn等

1.14服务器及脚本识别

whatweb,httpprint等获得网站指纹识别

awvs也可以,只是工具要看情况

1.15查找真实ip地址

1.邮箱

2.域名历史ip

3.zepap听说过没有使用过

4子域名爆破

5字典强大就去扫测试文件test,phpinfo等

6nslookup

7主站用到cdn,二级不一定会用

1.16 整理信息

对收集到的信息做数据处理,进行分类和筛选,

来源:CSDN

作者:TH and ME

链接:https://blog.csdn.net/qq_44040833/article/details/104149305